Sistemas de biometría y automatización, los sectores OT más atacados

En el primer trimestre de 2025, un 21,9% de los ordenadores industriales (ICS) a nivel global bloqueó objetos maliciosos, según el último informe de Kaspersky ICS CERT (Equipo de Respuesta ante Emergencias Informáticas de Sistemas de Control Industrial).

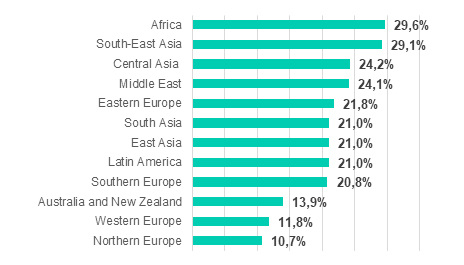

Las cifras varían significativamente según la región: desde un 10,7% en el norte de Europa hasta un alarmante 29,6% en África. En Europa del Sur, región donde se engloba España, la proporción es de un 20,8 %, con un aumento de tan solo 0,1 puntos porcentuales respecto al cuarto cuatrimestre del año anterior.

En el resto de regiones, y en comparación con el último trimestre de 2024, se registraron aumentos de amenazas bloqueadas en varias regiones, incluyendo Rusia (+0,9 puntos), Asia Central (+0,7), Asia del Sur (+0,3), Europa Occidental (+0,2), Europa del Norte (+0,1).

Sectores más afectados

Entre los sectores industriales analizados, los sistemas de biometría lideran la lista de los más atacados, con un 28,1% de ordenadores ICS afectados. Le siguen los sistemas de automatización de edificios (25%), instalaciones eléctricas (22,8%), construcción (22,4%), equipamiento de ingeniería (21,7%), petróleo y gas (17,8%) y manufactura (17,6%).

Principales fuentes de amenazas

La superficie de ataque en entornos OT (tecnología operativa) sigue siendo diversa. Las amenazas procedentes de internet continúan siendo la fuente principal de riesgo, siendo el principal vector de incidentes en el 10,11% de los ordenadores industriales. Les siguen las amenazas propagadas a través de clientes de correo electrónico (2,81%) y dispositivos extraíbles (0,52%).

Categorías de objetos maliciosos

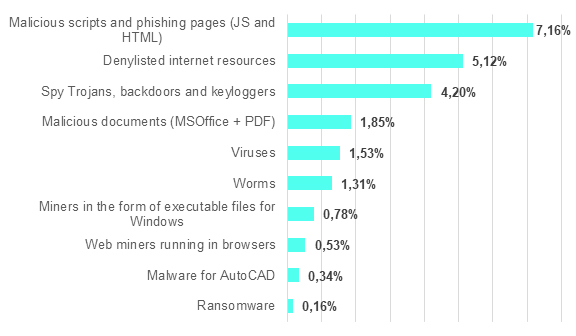

Las categorías más comunes de amenazas bloqueadas fueron los scripts maliciosos, las páginas de phishing y los recursos de Internet incluidos en listas negras.

Las categorías más frecuentes fueron scripts maliciosos, páginas de phishing y el acceso a recursos en internet incluidos en las listas negras.

- Recursos web maliciosos (sitios y servicios incluidos en listas negras): África (6,21 %), Rusia (5,6 %) y Asia Central (5,5 %) fueron las regiones con más ordenadores ICS expuestos a este tipo de amenaza. Estos recursos fueron utilizados por actores de amenazas para distribuir malware y en ataques de phishing y aojar infraestructuras CyC.

- Documentos maliciosos (usados comúnmente en campañas de phishing): Europa del Sur (4,02 %), América Latina (3,3 %) y Oriente Medio (2,7 %) encabezaron la lista. Estos documentos suelen contener exploits, macros maliciosas o enlaces a malware.

- Las tres regiones con mayor porcentaje de ordenadores ICS en los que se bloquearon scripts maliciosos y páginas de phishing fueron Europa del Sur (10,31 %), África (10,14 %) y Oriente Medio (9,58 %). Los atacantes utilizan scripts con diversos fines: recopilar información, rastrear la actividad del usuario, redirigir el navegador a sitios maliciosos y cargar distintos tipos de malware (como spyware, criptomineros o ransomware) en el sistema o navegador del usuario.

- Spyware: Las tres regiones con mayor porcentaje de ordenadores ICS en los que se bloqueó software espía fueron África (7,05 %), Europa del Sur (6,52 %) y Oriente Medio (6,25 %). El objetivo principal de la mayoría de los ataques es el robo de dinero, aunque también se utiliza en ataques dirigidos con fines de ciberespionaje. Además, el spyware se emplea para robar información que posteriormente facilita la entrega de otros tipos de malware, como ransomware o mineros silenciosos, así como para preparar ataques dirigidos.

- Ransomware: Las tasas más altas de detección se dieron en Asia Oriental (0,32 %), Oriente Medio (0,3 %) y África (0,25 %).

- Criptomineros: Asia Central (1,72 %), Rusia (1,04 %) y Europa del Este (0,85 %) fueron las tres regiones con mayor porcentaje de ordenadores ICS en los que se bloquearon mineros en forma de archivos ejecutables para Windows. La proporción aumentó en todas las regiones excepto en Europa del Norte. Las tres regiones con mayor crecimiento de este indicador fueron el Sudeste Asiático, África y Asia Central.

- Gusanos: Se bloquearon con mayor frecuencia en África (3,65 %), Asia Central (2,79 %) y Oriente Medio (1,99 %).

- Virus: especialmente prevalentes en el Sudeste Asiático (8,68 %), África (3,87 %) y Asia Oriental (2,85 %).

“Dado que Internet sigue siendo la principal fuente de amenazas para los ordenadores ICS, en el primer trimestre de 2025 se ha registrado el primer incremento desde principios de 2023 en el número de ataques que se propagan por esta vía. Las principales amenazas procedentes de la red son los recursos bloqueados en listas negras, los scripts maliciosos y las páginas de phishing. Estas dos últimas son las categorías más empleadas en la fase inicial de infección, actuando como instaladores de malware más avanzado como spyware, mineros ocultos y ransomware. Este aumento en los ataques desde Internet pone de manifiesto la necesidad urgente de sistemas avanzados de detección de amenazas para hacer frente a campañas de malware cada vez más sofisticadas”, ha declarado Evgeny Goncharov, responsable del Kaspersky ICS CERT.

Para proteger los sistemas OT frente a diversas amenazas, los expertos de Kaspersky recomiendan:

- Realizar evaluaciones periódicas de seguridad en los sistemas OT para identificar y resolver posibles vulnerabilidades.

- Establecer un proceso continuo de evaluación y priorización de vulnerabilidades como base para una gestión eficaz. Soluciones específicas como Kaspersky Industrial CyberSecurity pueden aportar información útil no disponible públicamente.

- Actualizar puntualmente los componentes clave de la red OT de la empresa; aplicar parches de seguridad o medidas compensatorias tan pronto como sea técnicamente posible es fundamental para evitar incidentes graves que podrían paralizar la producción y generar pérdidas millonarias.

- Utilizar soluciones EDR como Kaspersky Next EDR Expert para detectar amenazas avanzadas, investigarlas y responder eficazmente.

- Mejorar la capacidad de respuesta ante técnicas maliciosas nuevas mediante la formación del personal en prevención, detección y respuesta ante incidentes. La formación específica en ciberseguridad OT para equipos de IT y OT es una de las medidas clave para lograrlo.