WatchGuard alerta de un incremento del 40 % del malware evasivo a través de conexiones TLS

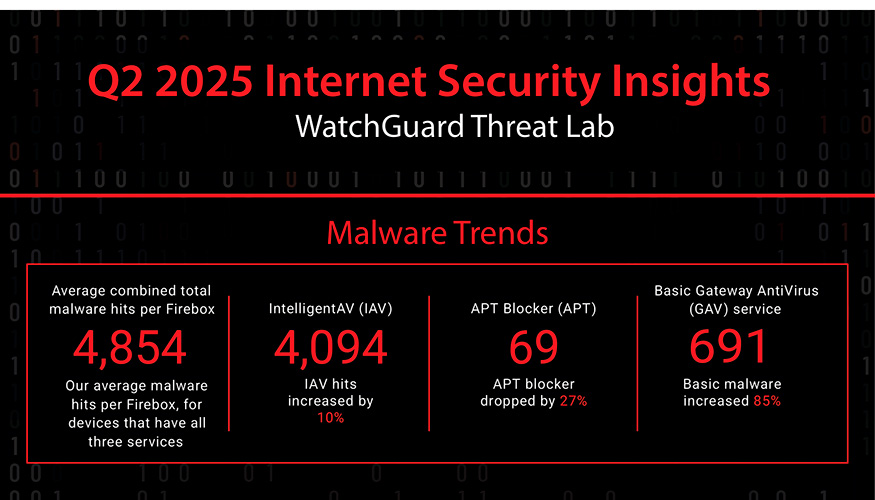

El informe revela que el 70 % del malware se distribuye ya a través de conexiones TLS, empleando el cifrado como mecanismo de ocultación. En total, las detecciones de malware aumentaron un 15 % respecto al trimestre anterior, impulsadas por un crecimiento del 85 % en las detecciones de Gateway AntiVirus (GAV) y del 10 % de IntelligentAV (IAV).

“Durante el segundo trimestre, los resultados del informe apuntan a un aumento del malware evasivo a través de canales cifrados, ya que los atacantes se esfuerzan por eludir la detección y maximizar su impacto”, afirmó Corey Nachreiner, director de seguridad de WatchGuard Technologies. Para los MSP y equipos de TI con recursos limitados, aseguró, la prioridad debe centrarse en el parcheo constante, defensas probadas y tecnologías de detección y respuesta avanzadas.

Tácticas más sigilosas y amenazas emergentes

El Threat Lab observó además:

- Un crecimiento del 26 % en amenazas de malware completamente nuevas, muchas de ellas polimórficas y diseñadas para evitar la detección por firmas.

- La aparición de dos nuevas amenazas basadas en USB (PUMPBENCH y HIGHREPS), ambas vinculadas a la instalación de mineros de criptomonedas como XMRig.

- Una reducción del 47 % en ataques de ransomware, pero con un desplazamiento hacia ataques más selectivos y de mayor impacto, protagonizados por grupos como Akira o Qilin.

- El dominio de los droppers en el malware de red, con siete de las diez detecciones más frecuentes relacionadas con cargas maliciosas de primera fase, como Trojan.VBA.Agent.BIZ o PonyStealer.

Menos ataques, pero más sofisticados

Los ataques de red crecieron un 8,3 %, aunque con menor diversidad —380 firmas detectadas frente a 412 en el trimestre anterior—. Entre las nuevas detecciones destaca ‘WEB-CLIENT JavaScript Obfuscation in Exploit Kits’, que evidencia el uso creciente de ofuscación en campañas maliciosas.

El malware zero-day continúa siendo predominante: representa más del 76 % de todas las detecciones y casi el 90 % del malware cifrado. El informe también subraya la persistencia de amenazas basadas en DNS vinculadas a troyanos de acceso remoto como DarkGate.

Visión estratégica

El informe de WatchGuard concluye que los actores de amenazas están perfeccionando sus técnicas de sigilo y explotación del cifrado, al tiempo que reutilizan vulnerabilidades conocidas para maximizar su alcance. En este contexto, la visibilidad del tráfico cifrado, el filtrado DNS y la detección avanzada más allá de firmas tradicionales se consolidan como prioridades para los proveedores de servicios gestionados y organizaciones de todos los tamaños.