El nuevo estándar incorpora mecanismos de seguridad mejorados respecto a generaciones anteriores

Ciberseguridad en 5G

Javier Sevillano, Cyber Security Manager en Vodafone y Miembro de la Junta Directiva de ISMS Forum

23/03/20215G es la nueva generación de comunicaciones móviles. Aunque el aspecto más conocido y espectacular de la tecnología 5G es la velocidad, superando el límite del Gigabit por segundo (Gbps), sus características más relevantes desde el punto de vista de seguridad son dos:

- Una mayor capacidad en el número de dispositivos que pueden conectarse a la red, lo que permitirá, por ejemplo, el despliegue masivo de IoT (internet de las cosas) y wareables (dispositivos personales para llevar puesto).

- Una latencia muy baja, muy cercana a la latencia obtenida en una red local, menor de 10 milisegundos. Esto permite a este tipo de redes nuevos servicios interactivos que eran impensables con las antiguas redes 4G y 3G.

Javier Sevillano, Cyber Security Manager en Vodafone y Miembro de la Junta Directiva de ISMS Forum.

Análogamente a como ha ocurrido en el mundo WIFI, el nuevo estándar 5G incorpora nuevos y mejorados mecanismos de seguridad que se pueden habilitar para incrementar la seguridad de estas redes respecto a generaciones anteriores. Las mejoras de seguridad 5G más importantes son el acceso autenticación primaria agnóstica, establecimiento y gestión de claves criptográficas (se incorpora criptografía de clave pública), seguridad para movilidad, seguridad de arquitectura basada en servicios, seguridad entre redes y privacidad y seguridad en los servicios prestados a través de 5G con autenticación secundaria1.

Las medidas de seguridad que las empresas deben tener en cuenta en esta nueva infraestructura no difieren de las que ya están implementadas para la actual red 4G, con la diferencia de tener en cuenta una mayor superficie de exposición debido al incremento en el número de dispositivos que pueden estar conectados y al incremento en la velocidad de propagación de ataques, debido a los mayores índices de velocidad y los menores tiempos de latencia comentados.

Las inversiones necesarias para abordar la nueva tecnología pueden dividirse entre la parte de acceso radio, la red de transporte y el core o corazón de la red. Cuando el acceso radio es 5G, pero se mantiene el core de 4G existente, hablamos de una arquitectura NSA (Non Stand Alone). Cuando el core también es 5G, se denomina SA (Stand Alone).

En España ya están desplegadas redes 5G de acceso de diversos operadores (NSA – Non Stand Alone), y está por llegar próximamente el despliegue de los core 5G (SA – Stand Alone), siendo ésta última la que aporta los beneficios de latencia antes descritos.

Si bien no es exclusivo de la tecnología 5G, hay otras tecnologías que están confluyendo en tiempo en el diseño de las nuevas redes, y que es necesario tener muy en cuenta desde el punto de vista de la ciberseguridad:

- MEC (Mobile Edge Computing): Son servicios de muy baja latencia, generalmente localizados muy cerca de la red de los operadores, para proporcionar experiencias de tiempo real a los usuarios, evitando la constante comunicación con el cloud. Ejemplos de utilización de estas tecnologías son los juegos online, coches autónomos, análisis de video, y realidad aumentada.

- Virtualización: Supone el uso de las tecnologías de virtualización tradicionalmente usadas en los entornos de IT, para albergar funcionalidades de nodos de red, que tradicionalmente se venía haciendo con hardware dedicado. OpenRAN2 es ejemplo de estándar abierto que hace uso de esta tecnología.

- SDN: Software Defined Network. Uso de las tecnologías de virtualización para la definición de las redes por software, frente al tradicional cableado físico con dispositivos hardware dedicados.

El mecanismo que las empresas tienen a su disposición para proporcionar ciberseguridad a estas nuevas infraestructuras sigue siendo el mismo que ya se utilizaba para la generación anterior: un adecuado análisis de riesgos, teniendo en cuenta la clasificación de los activos, las amenazas y las medidas de seguridad adoptadas para mitigar el riesgo, de forma que el riesgo residual resultante una vez aplicadas las medidas de control y mitigación, sea el adecuado para el negocio, debiendo ser éste conocido y asumido explícitamente por la alta dirección de la empresa.

Los gobiernos y las administraciones públicas, incluida la Unión Europea, no son ajenos los riesgos derivados de esta nueva tecnología. Recientemente, el 3 de febrero de este año, un comunicado de la Comisión Europea anuncia que se implementará un esquema de certificación de ciberseguridad en toda la UE para redes 5G en un intento por parchear las minimizar el riesgo en las comunicaciones móviles de próxima generación. Un esquema de certificación homologado es una medida práctica y efectiva de asegurar la ciberseguridad en la cadena de suministro. De esta forma, los operadores de redes 5G pueden adquirir productos que cuenten con una certificación de una tercera parte confiable para construir sus redes, evitando ineficiencias y duplicidades de hacer estos análisis en cada uno de los operadores de cada uno de los estados miembros y asegurando un nivel de seguridad homogéneo entre los mismos.

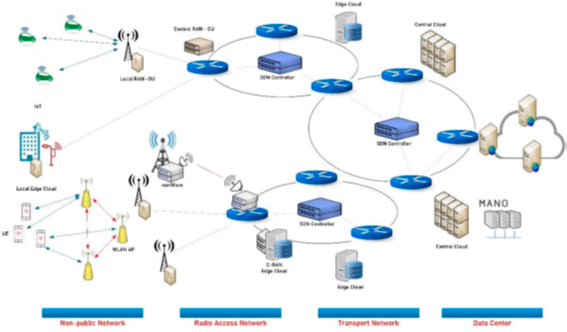

Ilustración 1 Infraestructura física 5G - Fuente- ENISA 5G threat landscape.

La medida se produce como parte de la ley de ciberseguridad de la UE adoptada en 2019, que intenta alentar a los actores del mercado a reforzar la seguridad de sus dispositivos conectados para lograr la certificación de la UE. A la agencia cibernética de la Unión, ENISA, se le ha encomendado la tarea de elaborar los estándares necesarios para crear dicho certificado. En diciembre de 2020, ENISA actualizó su Threat Landscape Report to Enhance 5G Security3. El nuevo informe es una actualización importante de la edición anterior, ya que captura los desarrollos recientes en la estandarización de 5G. La publicación incluye un análisis de vulnerabilidades, que examina la exposición de los componentes 5G. El análisis explora cómo las ciber amenazas pueden aprovechar las vulnerabilidades y cómo los controles técnicos de seguridad pueden ayudar a mitigar los riesgos.

La ciberseguridad de las redes 5G ha estado durante mucho tiempo en mente de los creadores de las políticas, ya que la UE intenta establecer un enfoque común con respecto a la seguridad de las redes de próxima generación, a la vista de las diversas preocupaciones sobre los proveedores de tecnología de terceros países.