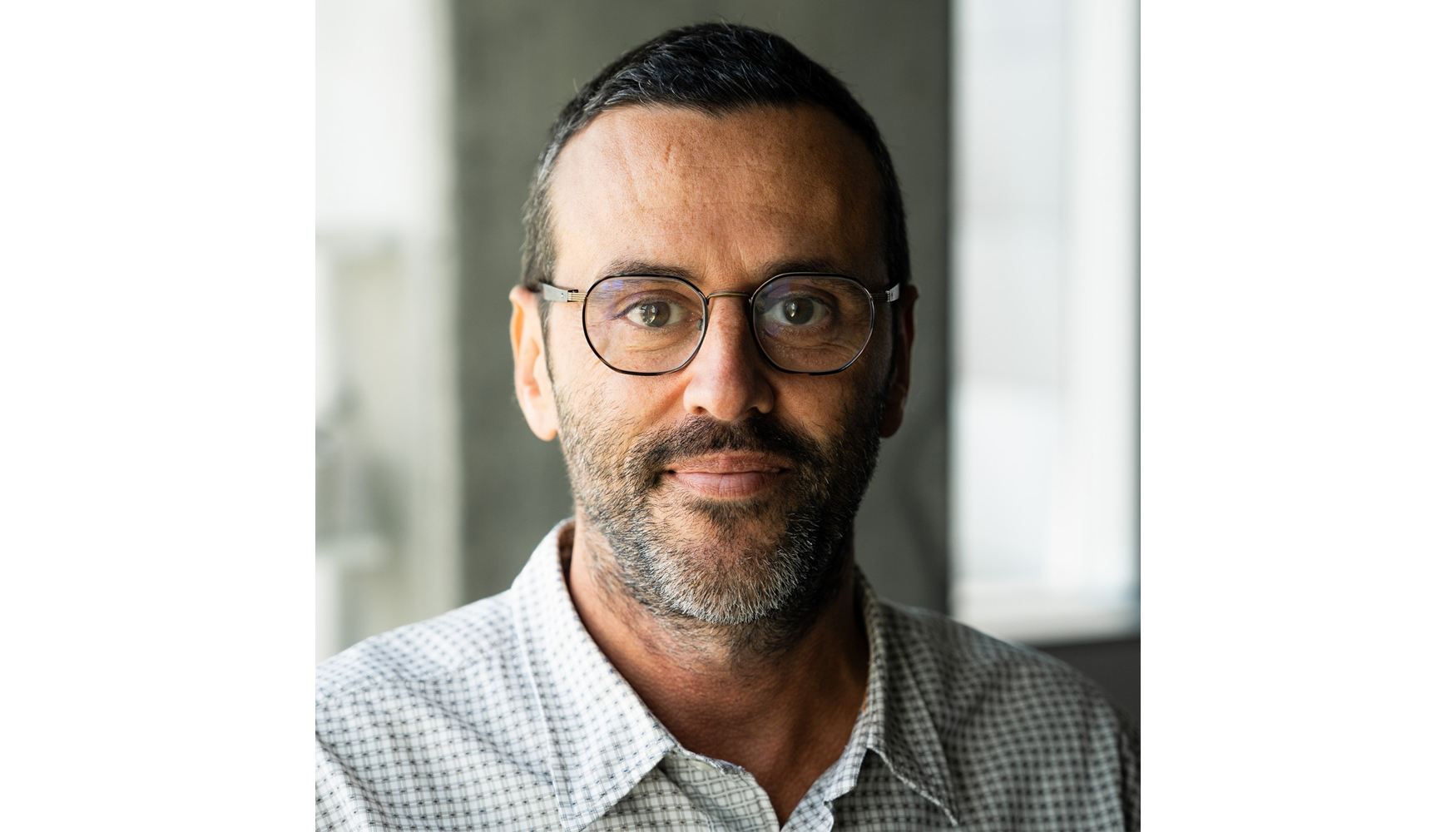

Psicología del engaño: cómo protegerse del ciberfraude

Manu Santamaría Delgado, director, product management, WatchGuard Technologies

13/06/2025

Disparadores emocionales utilizados por los ciberdelincuentes

Los hackers son expertos en manipular las emociones humanas para influir en sus víctimas. Esta táctica apela a respuestas psicológicas innatas que, en ocasiones, pueden anular el pensamiento racional. Entre los desencadenantes emocionales más comunes se encuentran:

- Miedo y urgencia: generan pánico para impulsar decisiones precipitadas con mensajes del tipo “¡Actúa ahora o perderás la oportunidad!”.

- Autoridad y confianza: suplantan a jefes, bancos o entidades gubernamentales para aprovechar la confianza depositada en figuras de autoridad.

- Prueba social: se hacen pasar por contactos de confianza infiltrándose en conversaciones de correo o imitando mensajes que parecen proceder de personas conocidas, aumentando así su credibilidad.

- Curiosidad: aprovechan la curiosidad humana enviando mensajes llamativos que incitan a hacer clic en links maliciosos.

- Recompensas: prometen regalos falsos, reembolsos o premios para obtener tus datos financieros.

Comprender estas estrategias emocionales es clave para desarrollar una verdadera cultura de ciberseguridad centrada en las personas.

El ciberfraude utiliza una serie de métodos basados en estas estrategias de manipulación emocional. Algunos de los ejemplos más comunes son:

- Ingeniería social (incluido el phishing): tácticas engañosas que explotan emociones como la confianza, la autoridad o la urgencia para extraer información confidencial o dinero a través de correos electrónicos fraudulentos, llamadas telefónicas o suplantación de identidad.

- Robo de identidad: utilización de datos personales para hacerse pasar por otra persona de forma malintencionada.

- Business Email Compromise (BEC): los hackers se hacen pasar por ejecutivos o vendedores para engañar a las empresas para que realicen transferencias fraudulentas o revelen datos confidenciales.

- Ransomware: software malicioso que cifra los archivos de la víctima y exige un rescate para liberarlos.

Protegerse de actores maliciosos que aprovechan la vulnerabilidad humana

El economista conductual y premio Nobel, Daniel Kahneman, describe dos modos de procesamiento cognitivo: el Sistema 1, responsable de nuestras reacciones rápidas, automáticas e intuitivas ante desencadenantes emocionales como la urgencia, el miedo, la curiosidad o la avaricia; y el Sistema 2, que es más lento y analítico, capaz de razonar y contrarrestar las reacciones instintivas. Los ciberdelincuentes apuntan deliberadamente al Sistema 1 para provocar decisiones impulsivas antes de que el Sistema 2 tenga la oportunidad de intervenir. Teniendo en cuenta esta táctica, a continuación, se presentan algunas estrategias para proteger los sistemas y los datos de una organización frente al engaño:

- Practicar la atención plena (mindfulness): fomentar que los empleados se mantengan centrados en el presente, que no se precipiten y actúen con calma favorece respuestas más meditadas guiadas por el pensamiento del Sistema 2.

- Aplicar el método SIFT. Formar a los equipos para que se detengan, investiguen la fuente, busquen una mejor cobertura y rastreen el contexto original puede prevenir ataques y frenar la difusión de desinformación.

- Reconocer los desencadenantes emocionales: ayudar a los empleados a identificar sus propias vulnerabilidades, como la ansiedad o la propensión a hacer clic en contenidos llamativos, reduce el riesgo de ser manipulados.

- Verificar antes de compartir: promover la verificación de datos para asegurarse de que la información es auténtica y precisa antes de compartirla contribuye a evitar la propagación de amenazas.

Actuar con rapidez puede ser tu peor enemigo ante el fraude cibernético. Mantener la calma es fundamental, pero el error humano siempre será un factor a tener en cuenta. Por eso, contar con una estrategia de seguridad en capas es clave: si alguien cae en una estafa, tecnologías como los filtros de correo, el análisis de comportamiento o la respuesta automatizada pueden detener el ataque a tiempo y evitar daños mayores a la empresa. Este enfoque permite minimizar el impacto del error humano, protegiendo a toda la organización incluso si uno de los eslabones de la cadena falla.