Tema abordado en el área MCSS en la 9ª edición de DCD Converged España

Los nuevos retos de la ciberseguridad ante los principales riesgos del panorama actual

En el marco de la Spain Datacenter Week, el Kinépolis de Madrid acogió el pasado 7 de abril la 9ª edición de DCD Converged España, un evento que contó con más de 35 ponencias de expertos nacionales e internacionales divididas en 5 áreas temáticas: Desing+Build, Power+Cooling, Colo+Cloud, Server+Storage y Mission Critical Security Summit (MCSS). El centro de datos desagregado y su papel en el IoT, la demanda digital y los límites físicos del data center, la creación de una plataforma global basada en un virtual data center, el desarrollo e internalización de la e-infraestructura y ciberseguridad para infraestructuras críticas, fueron los temas principales que se abordaron en esta gran cita del sector.

En concreto, el tema de 'Ciberseguridad para infraestructuras críticas’ fue abordado en el área MCSS, que este año celebró su segunda edición con el objetivo de reunir a los principales actores de la cadena de la estrategia de seguridad de las grandes organizaciones del mercado español para debatir las personas, procesos y tecnologías necesarias con el fin de desarrollar un acercamiento unificado para el problema. Francisco Lázaro, CISO de Renfe, fue el primero en abordar el tema con una ponencia titulada ‘Nuevos servicios de ciberseguridad ante las nuevas amenazas y necesidades’.

En este sentido, Lázaro alertó del tremendo cambio que estamos viviendo en los últimos años, el cual ha propiciado una gran transformación en el marco legal y regulatorio en materia de seguridad, específicamente en tres grandes grupos: LEC, RGPR, IC. “El Reglamento General de Protección de Datos introduce nuevas responsabilidades: una parte muy importante es la obligación de declarar las brechas de ciberseguridad y otra modificación es la de infraestructuras críticas”, reivindicó y expuso, a continuación, el panorama nacional e internacional:

- Panorama nacional:

- LEC (artículo 31 bis)

- Ley de Seguridad Nacional

- Ley de Infraestructuras Críticas

- Ley de Seguridad Privada

- Panorama internacional:

- Reglamento General de Privacidad

- Directiva de Ciberseguridad

- NIS (los que proveen servicios de comunicación a la sociedad)

- Infraestructuras Críticas

“El tema de las brechas va a mermar mucho la seguridad de las empresas. Es muy importante destacar que si una compañía tiene una brecha de seguridad, pero no sabe la extensión del problema, tiene la obligación de declarar la totalidad de sus datos, es decir, se lo tendría que decir a un organismo y comunicar a todos sus contactos que ha habido una brecha. A continuación, la compañía debería de modificar todas las tarjetas, que son 6 euros por tarjeta, con lo que la brecha te puede suponer 24 millones de euros”, aclaró Lázaro.

Con todo esto, se produce un aumento de la superficie de servicios (la nube, cadena de suministro, movilidad, IoT, SCADA). En los últimos años, según afirmó el Ciso de Renfe, la nube está presente en todo, lo que conlleva una externalización de servicios cada vez mayor. Respecto a la cadena de suministro, Lázaro afirmó que los hacker tienen mucha capacidad de atacar y, sobre todo, lo hacen más a pymes que a multinacionales. “Las pymes tienen muchas menos infraestructuras de seguridad con lo que es más fácil atacar a una pequeña y, a través de ella, atacar a una grande. La cadena de suministro pasa a ser un tema fundamental. Cuando contrato un servicio me voy a preocupar de qué reputación tiene esa compañía en sus servicios TI”, aseguró.

Francisco Lázaro, CISO de Renfe.

En cuanto al tema de movilidad, el experto señaló que “se nos está yendo de las manos” porque cada vez está presente en más elementos. Respecto al IoT, Lázaro apuntó que se calcula que para 2020 habrá entre 20 y 50.000 dispositivos que estarán conectados entre ellos. “La nevera conectada, los vehículos que conducen solos, los drones… Todos hackeados. Un tema como Internet de las Cosas es muy complicado y es un tema muy genérico”, explicó y, respecto a SCADA, apuntó que la mayoría de las empresas no se interesan por este servicio porque es para aire acondicionado o ascensores pero “con el tema de las infraestructuras críticas, éste es uno de los puntos delicados porque muchas empresas no tienen responsables de seguridad. El aire acondicionado se puede conectar por movilidad y facilita el ataque. Es más fácil atacar que defender”.

En definitiva, según Lázaro, está habiendo un gran cambio en los servicios y, cuantos más servicios tenemos, en más sitios pueden atacar. En concreto, hay un aumento de:

- Superficie.

- Amenazas.

- Presión. Hay una mayor presión regulatoria.

- Responsabilidad de cara a la sociedad.

- Integración. Según Lázaro, es un hecho que la integración del mundo físico y el mundo lógico cada vez se va a producir más.

“Hay ciberterrorismo, ciberamenazas, ciberespionaje... Es más fácil atentar o planificar por lo ‘ciber’ que físicamente. También hay un aumento de las cibermafias (de la parte de amenazas)”, explicó.

Con todo esto hay una nueva demanda de servicios:

- Servicios de Ciber SOC

- Servicios forenses. Según señaló el CISO de Renfe, estos servicios siempre han existido aunque siempre han estado muy pensados para catástrofes, pero ahora ya no. Ahora se hacen servicios forenses con más asiduidad.

- Servicios de e-crime.

- Servicios de consultoría

- Organización de seguridad: segregación de funciones de seguridad e integración de seguridades.

- Metodología y herramientas de análisis de riesgos integral.

- Especialización legal

- Intermediación en servicios en la nube (cifrado, tokenizacion, identidad)

- Reputación/investigación de servicios TIC de la cadena de suministro)

Hay también una nueva demanda orientada a profesionales.

- Aumento de la función y posición del CISO.

- Necesidad de profesionales en ciberseguridad. "No estamos preparando a profesionales", aseguró Lázaro.

- Necesidad de acreditación de profesionales. "Hay una carencia de profesionales, lo que implica una subida del precio".

- Herramientas de sensibilización/auditoría. En palabras de Lázaro, "cuanto más se sensibilice y cuanto más se conciencie a la ciudadanía, menos gente será engañada con este tipo de ataques. No sólo hay que concienciar, sino sensibilizar. Por ejemplo, hackear una webcam de una chica cuesta un euro. Hay que sensibilizar en este tipo de cosas".

- Herramientas de simulación-preparación de ataques.

Asimismo hay una demanda de herramientas:

- Industrialización de la defensa: arquitecturas IOCs.

- Herramientas de protección contra malware avanzado.

- Herramientas de grabación de tráfico y flujos.

- Mejora el control de elevación de privilegios, adaptación a la externalización de la nube.

- Mayores herramientas de auditoría (en frío y en caliente).

- Mejora en la inteligencia.

- Mejora de análisis (Big data de seguridad).

- Mejora de la defensa del puesto final.

- Mejora de la ocultación de activos conectados.

- Mejora de las herramientas de protección de los expatriados.

- Comunicaciones de cualquier tipo, cifradas, etc. También están teniendo una evolución.

Auditoría de sistemas

Otra de las ponencias que tuvo lugar en el área de Mission Critical Security Summit fue la del director de investigación del Isaca, Erik de Pablo Martínez, quien se encargó de hablar del papel del auditor de sistemas ante los nuevos riesgos en los centros de datos.

De Pablo Martínez explicó que la función de la auditoría ha ido evolucionando en los últimos años y ha heredado el papel de lo que antiguamente se llamaba inspección (para detectar fallos y demás) y “es lo que le ha dado una mala fama”. “Las auditorías internas –continuó- “son un elemento fundamental de la alta dirección. Lo que buscan las auditorías es la identificación de los riesgos. Hay que intentar identificar cual es la madurez de un proceso para saber si puede poner en riesgo a la sostenibilidad. Medir la madurez significa ver un proceso hasta que alcanza la excelencia”, aclaró.

Este proceso del que habló el experto tiene una serie de etapas o niveles:

- Nivel 0: no hay implementación de procesos (incompleto).

- Nivel 1: se alcanzan los objetivos de los procesos (realizado).

- Nivel 2: gestión de procesos y los productos (gestionado).

- Nivel 3: establecido.

- Nivel 4: predecible.

- Nivel 5: optimizado.

Tal y como aseguró De Pablo Martínez, a partir del nivel tres se consideran modelos de control. La sostenibilidad se alcanza en el punto último, lo que significa que el proceso es excelente. El que se encargue de identificar esto, esta situación, tiene que ser alguien independiente, no la propia área. “Una de las consecuencias es que el papel de las auditorías cada vez es más importante y esto hay que transmitirlo a la gente. Los auditores de sistemas asesoran de forma independiente a la alta dirección sobre los riesgos de naturaleza informática”, aseguró.

La auditoría interna se apoya en dos cosas:

- Formación especifica.

- Metodologías (CobiT).

En este sentido, el director de investigación del Isaca recalcó que la formación de los auditores es muy importante, con lo que tiene que ser gente muy preparada. Éstos se tienen que fijar principalmente en dos cosas: en los hechos significativos y en el modelo de madurez. “El concepto de inspección es un concepto muy antiguo. Hay que saber identificar el modelo de madurez. La madurez tiene que trascender de las cosas que hemos visto y llegar a una conclusión clara para transmitirla a la dirección. El output o informe tiene que ir a los responsables del proceso pero también, y sobre todo, a la alta dirección. Es fundamental”, aseguró.

El rol del auditor en el centro de datos

Según afirmó De Pablo Martínez, tiene que existir un modelo de control que esté implantado y funcionando. A esto es a lo que obliga el auditor, aunque no es el único rol del auditor en el centro de datos. “El auditor de sistemas tiene que hacer procesos de control y éste es uno de ellos pero no el único. Los modelos de control tienen que ser evaluados por el auditor, de ahí la importancia de la independencia”, aclaró.

En esta línea, CobiT es una de las metodologías (bastante completa, además) en las que se apoya el auditor: le va guiando sobre cómo tiene que hacer el trabajo y también le va indicando los modelos de madurez. “Se trata de una metodología que es muy cómoda y que recomiendo, sobre todo, para tener un lenguaje común con los auditores”, declaró De Pablo Martínez.

Continuidad de negocio

Tal y como dijo el experto, el plan de continuidad es un elemento fundamental. Lo cierto es que se trata de una de las medidas migratorias más potentes que se pueden establecer en este ámbito.

Nuevos retos actuales

Para finalizar, De Pablo Martínez mencionó los retos actuales que surgen como consecuencia de los nuevos riesgos propiciados por la rápida evolución de las tecnologías y los cuales no pueden estar contemplados en su totalidad. En este sentido, y entre otros, se pueden mencionar:

- Ataques telemáticos. Ciber seguridad en redes y comunicaciones en redes abiertas y mixtas.

- Riesgos del uso del cloud computing. Es muy importante porque nadie puede saber cuántos servicios de cloud computing puede haber en una empresa.

- Riesgos en el uso de las redes sociales.

- Nuevas obligaciones regulatorias. Por ejemplo, en protección de datos de carácter personal.

- Nuevos diseños de centros de datos (activo-activo).

- Ciber seguridad en infraestructuras criticas y estrategias. Control de la infraestructura de soporte del centro de datos y redes de control industrial.

- Nuevos dispositivos en la red (BYOD e IoT). Según De Pablo Martínez, el tema del IoT es muy importante y va a tener mucha influencia en los centros de protección de datos (CPDs). Eso significa que sobre la red de datos no va a haber seguridad. Este es uno de los fallos del IoT, que carecen de seguridad y van a ser el centro de muchos ataques. Esa es la parte más débil del IoT.

“Como conclusión” –aseguró- “las auditorías internas dan una visión independiente a la alta dirección de la evaluación de la situación de la empresa”.

Infraestructura para la nube pública

Santiago Hernández Onís, Data Centers & Wholesales VP de Itconic, se encargó de analizar la infraestructura para la nube pública, un término –la nube- bastante confuso según Hernández Onís, pues “nadie te puede definir exactamente dónde empieza y termina el cloud, ese es uno de los debates”.

Tal y como apuntó Hernández Onís, el cloud puede ser privado, público e híbrido y, según algunas predicciones de Gartner, el 50% de las empresas estarán en la nube híbrida, y “hacia ahí nos queremos dirigir”.

Precisamente esa es la labor de Itconic, compañía que lleva evolucionando desde 1998 y cuya estrategia actual, según informó Hernández Onís, es ir hacia el cloud, ya que es hacia donde se dirige el mercado.

“Los data centers nunca se van a terminar, siempre van a estar ahí. Hoy en día nos dirigimos hacia la conectividad. Es la palabra del futuro y es ahí donde nosotros ponemos el valor en los data centers. Nosotros somos proveedores de soluciones híbridas, queremos facilitar que los clientes se puedan conectar a la red pública utilizando nuestras infraestructuras. Queremos acompañar a las empresas en la transferencia hacia el cloud. Todas las grandes compañías están apostando por una evolución de lo físico al cloud. Algunos casos de éxito de nuestra empresa son el del Real Madrid o TVE, que son algunos de nuestros clientes”, manifestó el experto.

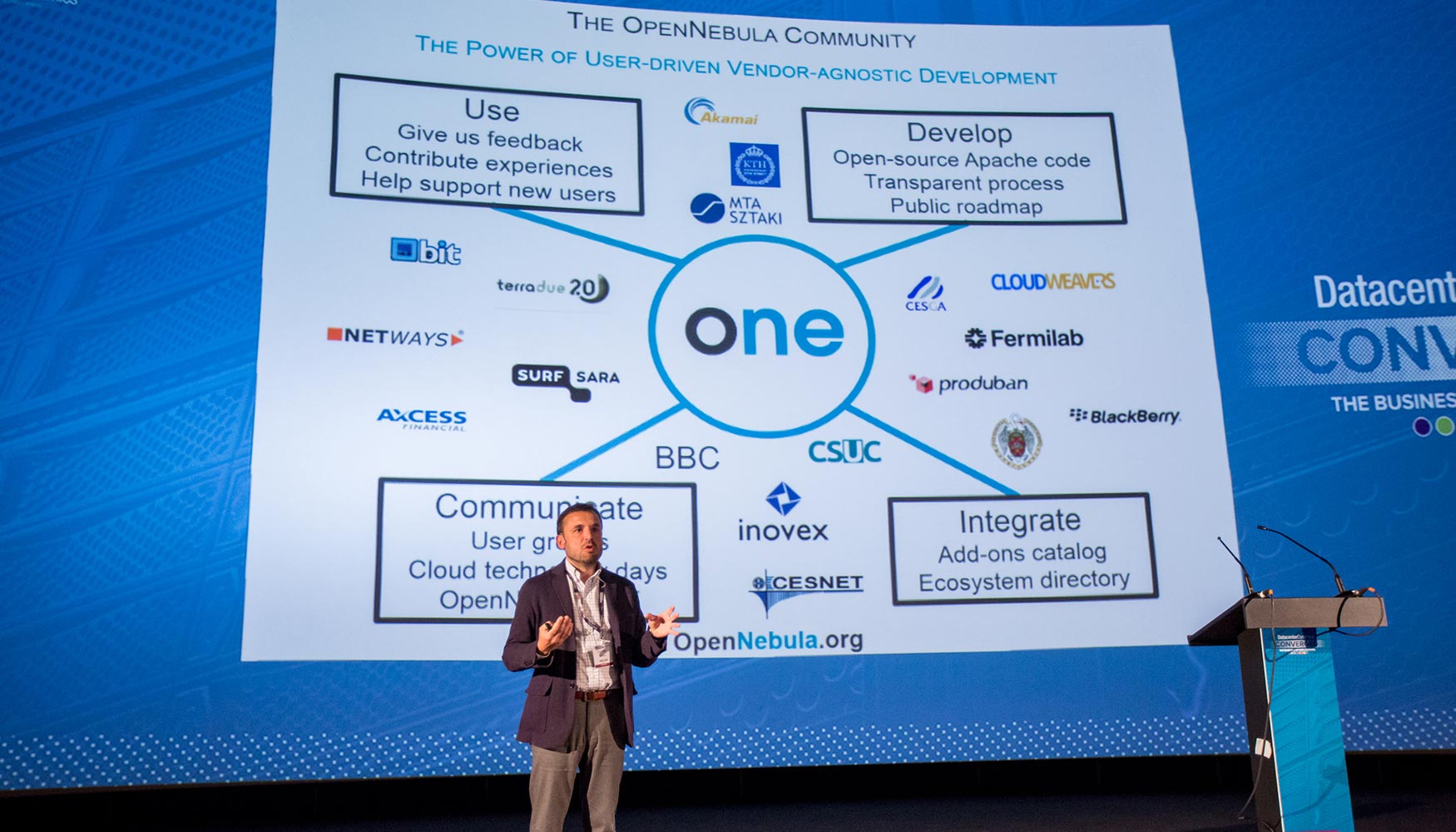

Gestión de código libre para nubes IaaS

El CTO y cofundador de OpenNebula, Ignacio Llorente, detalló en qué consiste el proyecto OpenNebula y cuál es su principal objetivo. Se trata de un proyecto open source que iniciaron hace 8 años con el fin de construir infraestructuras cloud. “Es un producto que está pensado para simplificar. La diferenciación con otros es que OpenNebula es una herramienta simple, abierta, flexible, robusta y potente. Vemos los beneficios para una empresa que quiere desarrollar un cloud privado o los beneficios de una empresa que lo quiere desarrollar público. También ofrecemos una solución híbrida y funcionalidades únicas”, afirmó Llorente.

Otra diferenciación es que sólo hay una única distribución OpenNebula. Según Llorente, se entrega como un único paquete que contiene todo el sistema y por eso la instalación es absolutamente rápida. Acumulan 72 releases en tan sólo 8 años. Estas son algunas diferenciaciones con otros productos open source. Asimismo, OpenNebula también se puede utilizar como herramienta cloud y/o como gestor de virtualización.

“Somos una comunidad de usuarios, lo que permite comunicarnos en tiempo real con ellos. Nuestro desarrollo es público y está guiado por las necesidades, con lo que tendemos a hacer siempre lo que está más demandado. También nos caracteriza la integración. Hay más de 3.000 infraestructuras cloud en el mundo funcionando con OpenNebula”, declaró el el CTO y cofundador de OpenNebula.

En esta línea, aseguró que el open source está contribuyendo a crear negocio en la industria del cloud y que ya hay empresas que están interesadas en construir su propio cloud privado o su propio cloud público. Hay un tercer grupo de usuarios que son aquellas empresas que quieren desarrollar productos. Estos son los tres tipos. "Para nosotros Open Cloud significa simplicidad, opennes (open source) fiabilidad y flexibilidad (una arquitectura flexible que se adapte a nuestras necesidades)”, finalizó.

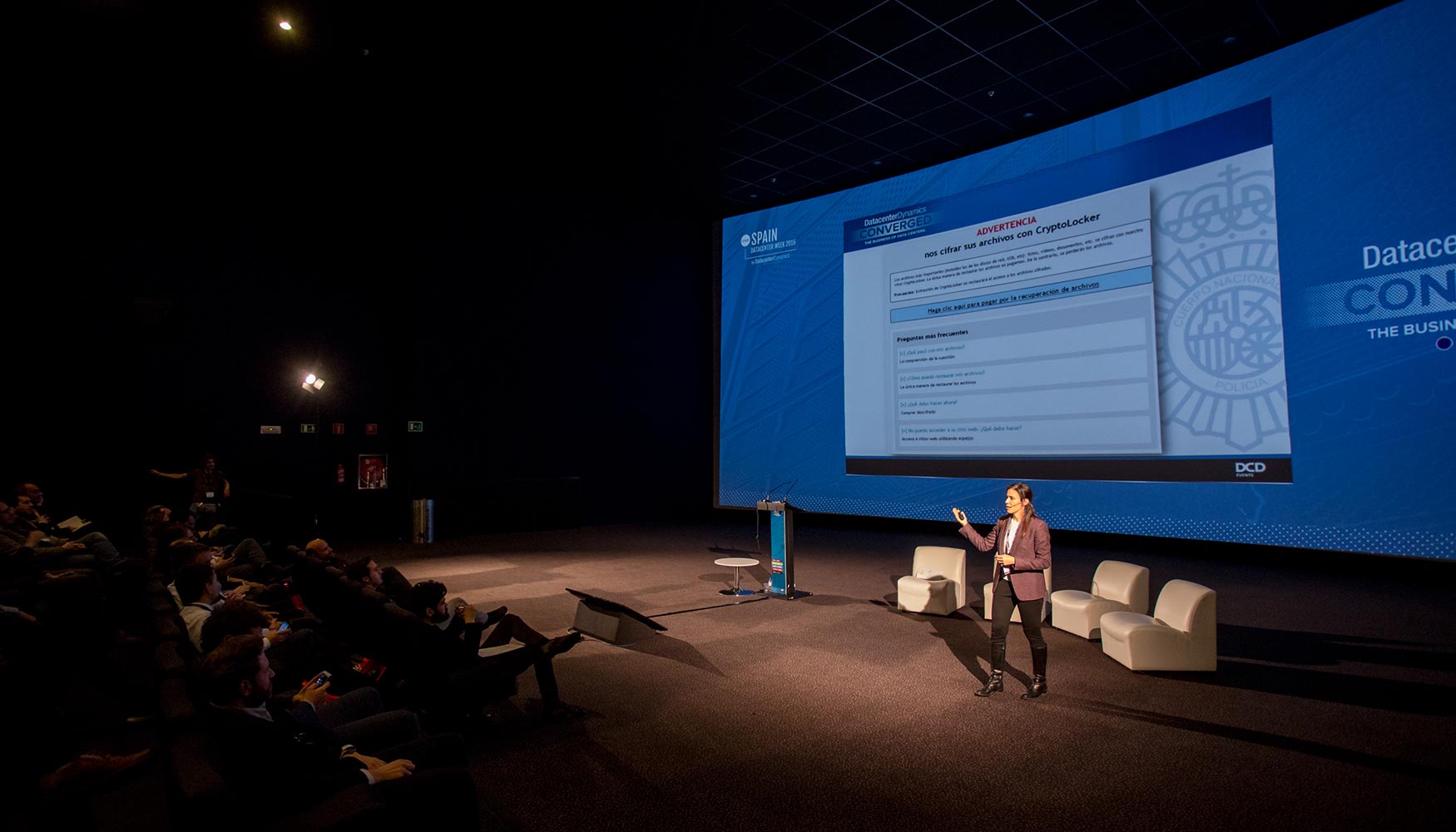

Seguridad física y lógica de una empresa. Cómo detectar posibles vías de ataque

Como ya se ha dicho, la revolución tecnológica hace que la cantidad de datos acumulados sea ingente y el ataque a los centros de datos sea el objetivo de muchos atacantes dada la facilidad de ejecución. Ante este hecho, Silvia Barrera, inspectora de la Unidad de Investigación Tecnológica del Cuerpo Nacional de Policía, explicó las principales amenazas actuales que puede sufrir una empresa y de dónde pueden proceder las mismas para evitar dichos ataques.

“A las empresas les debe interesar disponer de medidas de seguridad, no sólo por la propia empresa, sino por los empleados y por los usuarios que alojan sus datos dentro de la empresa. Y no sólo por eso, sino por la imagen reputacional de las compañías y/o por los usuarios que acceden a la página de una empresa (Amazon)”, admitió Barrera y recordó que permitir que los usuarios utilicen su dispositivo móvil personal en la red de una empresa “también es muy preocupante”.

Es por esto que, tal y como afirmó la experta, los ciberataques aumentan cada vez más, pues para un atracador es más difícil y arriesgado atracar un banco físicamente que por Internet, de forma online. Siendo así, para los criminales es todo un negocio: mínimo riesgo, máximo beneficio. En este sentido, Barrera enumeró algunos ejemplos como el caso de Carbanak. “Se trata de una operación cibercriminal que está operando en 120 países, con lo que se tienen que coordinar 120 países y eso conlleva años y años de investigación y, en esos años, les da tiempo a defraudar a muchos bancos”.

Linkedin, según apuntó Barrera, también es muy peligrosa ya que es una red donde no se suele mentir, todos los datos que se dan son reales. De esta manera, los cibercriminales se aprovechan de la situación y se crean perfiles falsos poniéndose cargos de directores y entablan una conversación con una persona y es ahí cuando envían el malware o troyano.

“Buscan servidores internos, comunicaciones no seguras de la red corporativa, malas configuraciones, sistemas desactualizados, redes no seguras… Por ello es muy importante hacer auditorías internas”, recalcó Barrera. La externalización de servicios (outsourcing), conlleva una serie de ventajas (económicas, soluciones personalizadas y rápidas), pero trae consigo algunas desventajas como el desconocimiento de vulnerabilidades de ese proveedor de servicios. Entonces, si nuestros datos han sido expuestos en Internet, ¿qué puede pasar?

- Miedo.

- Daño reputacional.

- Amenaza con publicar más información o contenidos.

- Delitos: extorsión, fraude, etc.

- Miedo a las sanciones por responsabilidades y no denunciarlo para que se quede en un círculo privado.

Para finalizar, y como éste es un hecho que le puede suceder a cualquier empresa, la inspectora de la Unidad de Investigación Tecnológica del Cuerpo Nacional de Policía, explicó cómo se debería actuar ante esta situación. “Cuando detectamos un ataque, lo primero que hay que hacer es establecer un equipo para tener una visión general de lo que está pasando. Lo segundo, antes de acudir a la policía, es hacer un análisis inicial para saber dónde está el origen del ataque. A continuación hay que ver cómo está estructurada la red (CPD o servicio web externo) y, posteriormente, hay que hacer una reconstrucción temporal del ataque. Identificar a los autores es el siguiente paso y, luego, ya se procede a denunciarlo ante la policía porque, sin esos datos, nosotros no podemos investigar. El último paso sería la documentación del incidente: copia del forense; comprensión, hash y almacenamiento; cadena de custodia…”, sentenció.

Más de 1.000 asistentes se dan cita en DCD Converged España

La 9ª edición de DCD Converged España congregó a más de 1.000 profesionales del sector del data center. Además del evento DCD Converged, la Spain Datacenter Week abarcó la formación de DCPro, la 2ª edición de la Mission Critical Security Summit (MCSS), actividades de networking como los VIP Brunch y Lunch, así como la visita guiada a uno de los principales centros de datos del país.

DCD Converged España ha contado con más de 35 ponencias de expertos nacionales e internacionales segmentadas en 5 áreas temáticas: Desing+Build, Power+Cooling, Colo+Cloud, Server+Storage y MCSS, que han abordado cuestiones como el centro de datos desagregado y su papel en el IoT, la demanda digital y los límites físicos del data center, la creación de una plataforma global basada en un virtual data center, el desarrollo e internalización de la e-infraestructura y ciberseguridad para infraestructuras críticas, entre otras.

Facebook, el Organismo Internacional de la Energía Atómica, BQ, Telepizza, Renfe, la Basílica de la Sagrada Familia de Barcelona, el Cuerpo Nacional de Policía y el Gobierno de Navarra fueron algunas de las entidades que compartieron su experiencia con los asistentes.

Entre las acciones de networking previstas en esta edición destacaron el VIP Brunch de T-Systems y el Lunch de Intel DCM/Bjumper. Según comentó José Barbero, CEO de Bjumper, los clientes que participaron en el almuerzo pudieron compartir experiencias con compañeros del sector en un ambiente VIP. Como colofón a esta agenda de actividades los asistentes tuvieron la oportunidad de visitar el data center de Interoute, donde pudieron recorrer las salas técnicas de esta facility state of the art y hacer preguntas especializadas a los técnicos de la compañía.

En palabras de José Luis Friebel, CEO de DCD para España y Latinoamérica, “DCD Converged se consolida como uno de los principales referentes de la industria 4.0 de nuestro país. El éxito de este año, en cuanto a entidades participantes en la zona de exhibición, visitantes y relevancia de las ponencias, nos impulsa a seguir participando activamente en la divulgación de un sector, el de los centros de datos, que es el corazón de la transformación digital que tanto compañías, entidades públicas y la sociedad en general están experimentando”.

Asimismo, Friebel confirmó la fecha para la décima edición de DCD Converged España: DatacenterDynamics volverá a reunir a los profesionales de la industria el próximo 5 de abril de 2017.