Cinco pasos para dar una respuesta rápida a incidentes de ciberseguridad

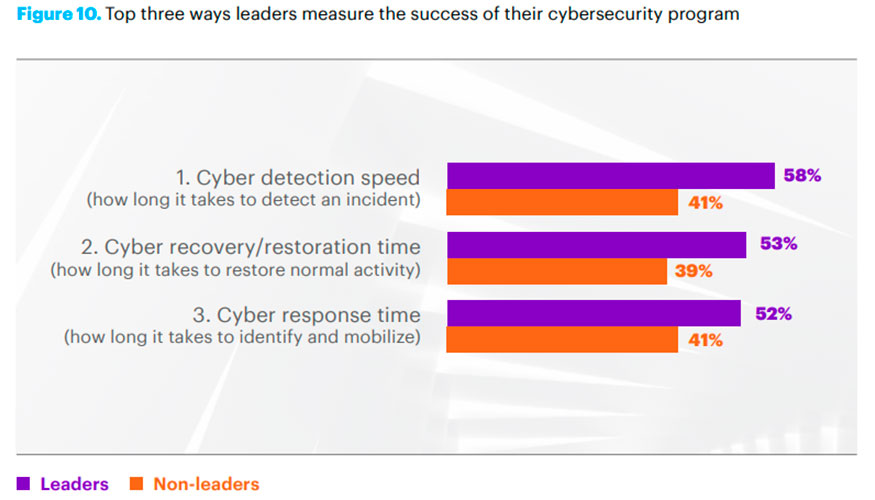

Tal y como recoge el informe Innovate for Cyberresilience de Accenture, para que un programa de ciberseguridad tenga éxito, debe invertir en velocidad operacional, es decir, priorizar en una detección y respuesta rápidas. En este caso, la mayoría de los líderes coincide en que la velocidad de detección (58% de los encuestados), el tiempo de recuperación/restauración de la actividad normal (53%) y el tiempo de respuesta (52%) son los tres factores clave que se deben tener en cuenta para medir dicho éxito.

Cómo responder ante incidentes

Los equipos de IT tienen cada vez mayor carga de trabajo, especialmente ahora por los ciberataques derivados del COVID-19 y por la ampliación de la superficie de ataque a causa del teletrabajo. Por ello, Cytomic, unit of Panda, señala que es importante que las organizaciones refuercen su estrategia de ciberseguridad con un plan efectivo de Incident Response y soluciones punteras que les permitan mantener un enfoque proactivo y atender a las amenazas de manera efectiva.

Para cumplir – y superar – los estándares de efectividad a la hora de responder ante los incidentes de ciberseguridad, hay cinco pasos que se deben tener en cuenta:

- Preparación. Antes de cualquier otra cosa, es necesario preparar por adelantado un plan sólido de respuesta que ayude a evitar las brechas de seguridad. Este plan debe comprender desde la creación del equipo dedicado hasta las estrategias de remediación y detección, o la realización de simulacros para lograr la respuesta más proactiva y adecuada.

- Detección y análisis. Una vez detectada la amenaza, lo primero es determinar la causa del incidente para intentar contenerlo. En este análisis es importante que se haga una monitorización de la trayectoria de ataque, se documente la incidencia, se clasifique y se priorice la respuesta en función de su gravedad.

- Triaje y análisis. Aquí se evaluarán todos los esfuerzos llevados a cabo y necesarios para dar la mejor respuesta. El análisis que se realiza en este paso debe incluir: análisis binario, análisis del endpoint, y Enterprise hunting.

- Contención, erradicación y recuperación. Una vez detectado el incidente y analizada su causa, es momento de contener el daño. También se debe crear una copia de seguridad de todos los dispositivos, sistemas o redes comprometidas por si fuera de utilidad para futuros análisis forenses.

- El después del incidente. Tras el paso anterior, hay que aplicar los cambios adecuados a la estrategia de ciberseguridad para evitar que vuelva a ocurrir. También es necesario actualizar el plan de respuesta a incidentes para reflejar los nuevos procedimientos y todo aquello a tener en cuenta en el futuro.

En este contexto, la plataforma de Cytomic, optimizada para prevenir ataques, detectar, investigar y responder a incidentes, procesa más de 10.000 eventos al día, clasifica 2 millones de nuevos binarios a la semana y retiene 365 eventos al día. Con ella, y con la supervisión de un equipo experto en ciberseguridad, clasifica las aplicaciones en menos de 4 horas.

Una solución completa y puntera

Cytomic Orion, la solución cloud de Threat Hunting e Incident Response de Cytomic, acelera la respuesta a incidentes y búsqueda de amenazas malwareless en base a analítica de comportamiento a escala desde la nube. Sus herramientas, consolas de trabajo y analítica preconstruida, como la librería de Threat Hunting y los Jupyter Notebooks, permiten la búsqueda efectiva de amenazas, la investigación acelerada y la actuación sobre el endpoint inmediata, desde el primer día. Las investigaciones preconstruidas, los Jupyter Notebooks, favorecen, además, una corta curva de aprendizaje de los analistas y hunters al ser auto explicativas, extensibles y repetibles.

“Una detección temprana es, sin duda, el primer paso para contener y erradicar un atacante de la red, pero esto no sirve de nada sin una actuación inmediata en los endpoints como mecanismo de respuesta. Desde Cytomic Orion la actuación remota en los endpoints es instantánea: de la alerta a la remediación y erradicación en segundos, pudiendo aislar, reiniciar y ejecutar herramientas de Incident response rápidamente”, añade María Campos, VP de Cytomic.