El Mobile World Congress pone de manifiesto las amenazas a los dispositivos móviles

Febrero ha sido un mes protagonizado por los smartphones y, más concretamente, por aquellos que funcionan con el sistema operativo Android. La celebración a finales de mes del Mobile World Congress en Barcelona ha servido como escaparate para exponer las investigaciones más recientes relacionadas con este asunto. De hecho, Eset presentó un informe en el encuentro en el que se observaba un aumento de más del 50% en la detección de ‘ransomware’ para Android en 2016, el mayor número de ataques de la historia a estos dispositivos.

Además, durante febrero, desde el laboratorio de Eset España, se han analizado varias muestras con características destacables como, por ejemplo, la que simulando ser una actualización de Flash Player, obtenía permisos para realizar pulsaciones como si fuera el usuario, algo que los delincuentes utilizaron para descargar nuevas amenazas al dispositivo infectado.

Pero no ha sido la única aplicación maliciosa que se hacía pasar por una legítima para así tratar de engañar a los usuarios. Los delincuentes también copiaron el nombre y la funcionalidad de una conocida aplicación meteorológica llamada Good Weather para crear su propia versión maliciosa. En los dos días que estuvo disponible en Google Play, desde el 4 de febrero, esta aplicación consiguió afectar a más de 5.000 usuarios.

“Entre las funcionalidades de la app falsa Good Weather encontramos que tiene la capacidad de bloquear y desbloquear los dispositivos infectados remotamente, así como también interceptar los mensajes de texto”, explica Josep Albors, Head of Awareness & Research de ESET España. De esta forma consiguió robar las credenciales de los usuarios de 22 aplicaciones de banca online de Turquía, país al que fundamentalmente iba dirigida esta amenaza.

El ingenio de los creadores de 'malware' también les ha llevado a programar amenazas como ‘Jisut’, recientemente analizada por los investigadores de Eset. Se trata de un 'ransomware' del tipo 'LockScreen', es decir, que no cifra los ficheros pero que bloquea la pantalla para que el usuario no pueda acceder al teléfono. Una vez la víctima se descarga la app maliciosa y la ejecuta, se le invita a activarla y a concederle permisos de administración. Con estos permisos los delincuentes dificultan la desinstalación de la app y fuerzan a los usuarios con menos conocimientos a pagar el rescate solicitado. Pero lo realmente importante de este malware es que, una vez se bloquea el teléfono, se reproduce un mensaje de voz con las instrucciones que debe seguir la víctima.

Durante febrero en España predominaron los casos de 'falso soporte técnico', con un 38,66% de detecciones realizadas.

El falso soporte técnico, principal amenaza en España

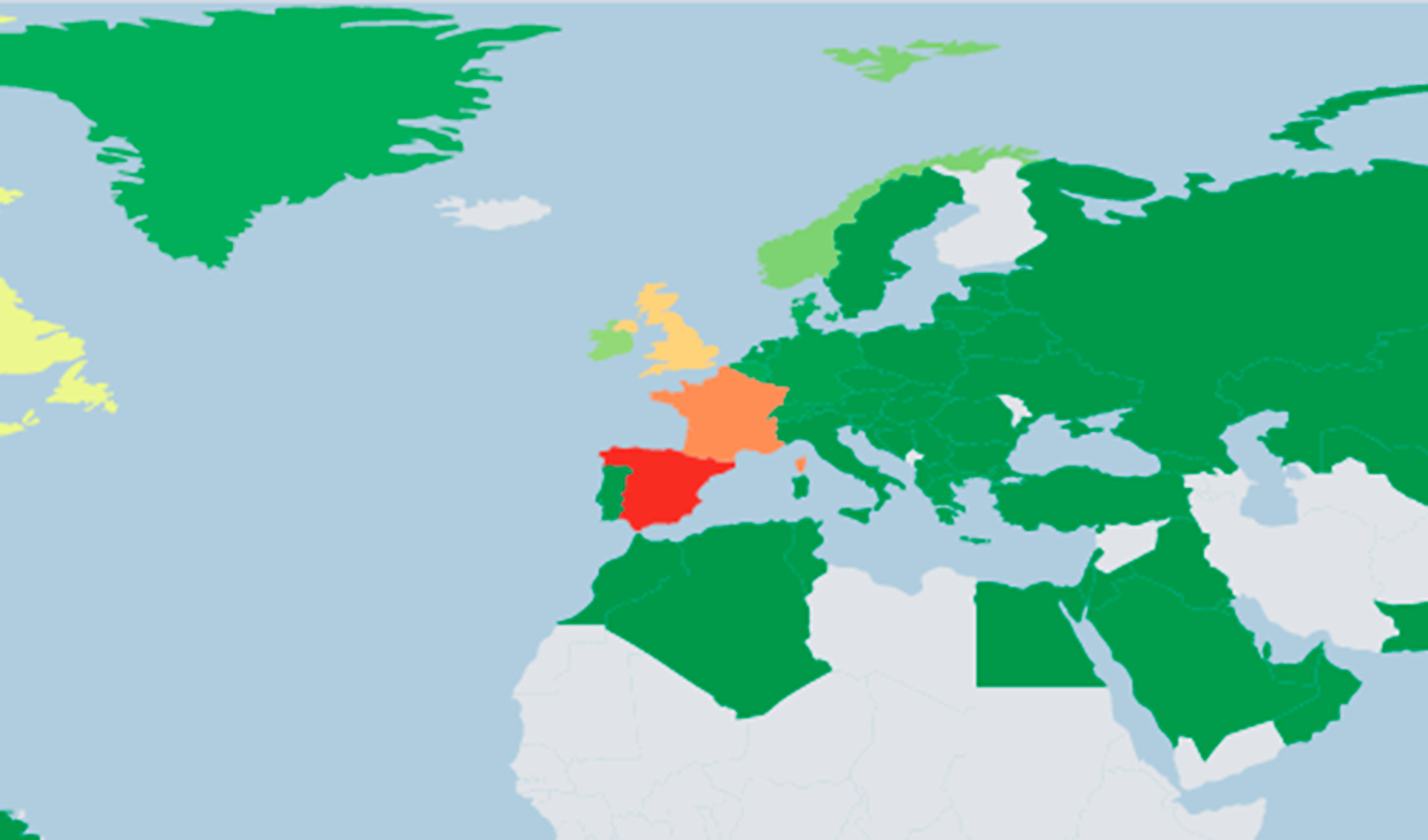

Pero no todas las amenazas analizadas durante el mes en los laboratorios de Eset estaban dirigidas a smartphones. De hecho, durante febrero en España volvieron a reinar los casos de 'falso soporte técnico', con un 38,66% de detecciones realizadas por las soluciones de seguridad de ESET. Los ciberdelincuentes intentan convencer a los usuarios de que sus sistemas tienen algún problema y deben llamar a un número de teléfono para solucionarlo.

Los laboratorios de la compañía también analizaron 'Spora', una amenaza que mezcla 'ransomware' y servicios de falso soporte técnico. Se trata de una variante del malware que cifra los ficheros de los usuarios y que pone a su disposición un chat con los creadores de malware. De esta forma las víctimas reciben instrucciones de cómo realizar el pago o incluso pueden negociar una rebaja o una extensión del tiempo disponible para pagar.

“Casos como éste demuestran la profesionalización de muchos desarrolladores de malware, que no sólo se ocupan de programar las amenazas sino también de proporcionar los pasos a seguir para pagar el rescate de forma que las victimas puedan comprenderlos. Probablemente llegaron a la conclusión de que montar un servicio de este tipo ayudaría a que más víctimas pagasen el rescate en lugar de dar su información por perdida”, explica Albors.

Otro caso con notable repercusión en las últimas semanas fue el que afectó a más de 20 entidades bancarias polacas. “La sorpresa no está en la cantidad de bancos infectados por malware si no en que éstos se infectaron al visitar la web oficial de la agencia de regulación del sector financiero en Polonia, lo cual confirma que ninguna web es segura al 100%”, continúa el investigador de Eset España.

Parches de seguridad en las aplicaciones más utilizadas

A principios de febrero se publicaba un parche de seguridad para solucionar una vulnerabilidad en el popular gestor de contenidos WordPress, utilizado por una gran cantidad de blogs y páginas web. Al parecer, la vulnerabilidad podía ser aprovechada por un atacante tanto para inyectar código malicioso como para obtener una escalada de privilegios y modificar así publicaciones y otro tipo de contenido almacenado. Pocos días después de hacerse pública esta vulnerabilidad se detectaron más de 100.000 sitios web basados en WordPress que habían sufrido algún tipo de modificación no autorizada y mostraban imágenes y textos introducidos por los atacantes. Microsoft también tuvo que actuar para evitar que una vulnerabilidad descubierta recientemente en 'Flash Player' afectase a sus usuarios. Mediante un boletín de seguridad publicó la actualización para que los usuarios que aún no lo hubiesen hecho, instalasen una versión actualizada. El mes finalizó con una de las vulnerabilidades más mediáticas de lo que llevamos de año.

‘CloudBleed’ afectó al conocido servicio CDN CloudFlare y que permitía a un atacante robar información confidencial de aquellas webs que se alojan en ese servicio. Miembros del equipo de Google Project Zero informaron de forma privada a CloudFlare de esta vulnerabilidad el pasado 18 de febrero e inmediatamente se creó un gabinete de crisis para solucionar el fallo lo antes posible. El fallo principal fue solucionado en apenas unas horas y tan sólo 5 días después se encontraba completamente solucionado, con lo que el riesgo para los usuarios fue mínimo. “Este tipo de comunicación responsable de vulnerabilidades es un claro ejemplo de cómo solucionar fallos críticos con un impacto elevado”, comenta Albors. “De hacerlo de otra manera, se hubieran puesto en riesgo la información confidencial de millones de usuarios”, concluye.