¿Cómo limitar las brechas de seguridad en el control de accesos?

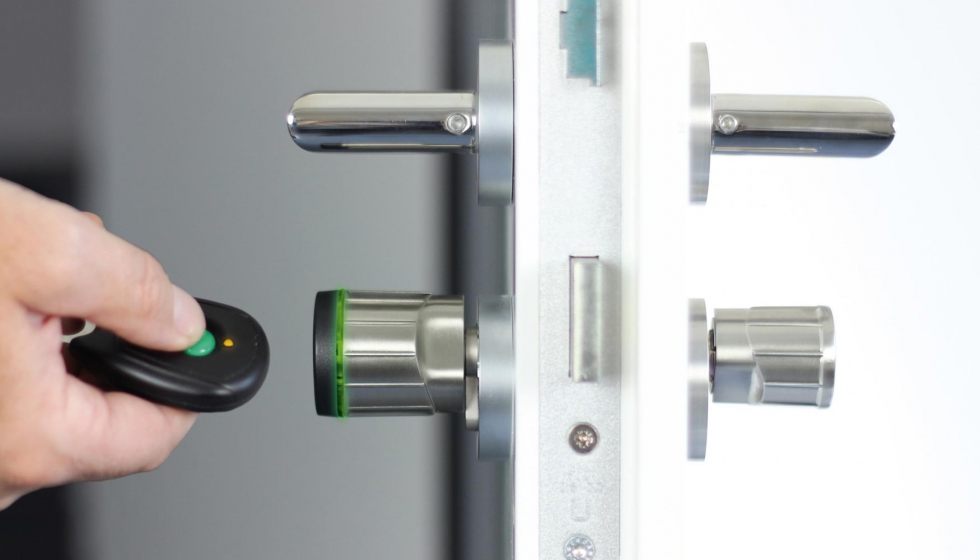

Desde Deister Electronic recomendamos, en primer lugar, la utilización de tecnologías de tarjeta y encriptación basadas en estándares, pero complementadas con capas de protección de seguridad. De esta manera, un usuario final puede tomar el control de la compra y el suministro de la tarjeta desde el mercado libre y crear su propio conjunto de claves de encriptación desconocido para cualquiera. Así, el consumidor se encuentra en un ecosistema seguro y conocido en el que puede depositar su confianza.

Además, apostar por los lectores con una interfaz para OSDP supondrá una mejor garantía de futuro ya que estos implican una implementación de la seguridad entre el lector y el panel, en contraposición al tradicional Wiegand, que es vulnerable a los ataques. Sin embargo, en algunas ocasiones, existen paneles de control de accesos que no soportan OSDP, para esto es interesante optar por lectores OSDP que a su vez permitan la compatibilidad con Wiegand, a fin de establecer una transición natural y dirigida entre ambas tecnologías.

Por otro lado, en el contexto actual, es interesante invertir en dispositivos de encriptación que tengan la capacidad de alojarse entre el panel de control de acceso y el lector, y que puedan proporcionar una seguridad óptima al eliminar la necesidad de guardar las claves de encriptación en el lector. Este tipo de soluciones son verdaderamente relevantes para lectores públicos y áreas sensibles en el perímetro de edificios, ya que evita que potenciales hackers extraigan las claves y quebranten la seguridad.

Por último, estar preparados para el futuro es una máxima a seguir. Es imprescindible contar con un software que disponga de la suficiente capacidad de actualización, a fin de que posibilite las más que probables adaptaciones a los requisitos cambiantes del contexto y por tanto de los usuarios.

Con todo, es obvio que la transición de sistemas vulnerables a lectores y tecnologías de tarjeta seguros requiere de tiempo y esfuerzo, pero como se ha visto, es forzoso acometer este tipo de acciones, pues supondrán una minimización de los riesgos existentes en el control de accesos. En conclusión, recomendamos trabajar en cuatro áreas críticas: un eficaz sistema de capas de protección de seguridad; una interfaz para OSDP; dispositivos de encriptación y un software que permita adaptaciones a largo plazo.