Contadores inteligentes: 4 zonas de inseguridad

Se han producido dos hechos que me han llevado a hacer algunas reflexiones sobre los contadores –equipos de medida del consumo eléctrico, de gas o de agua– llamados ‘inteligentes’. (Hoy día todo tiene que ser inteligente, ¿será que las personas ya no lo somos tanto?).

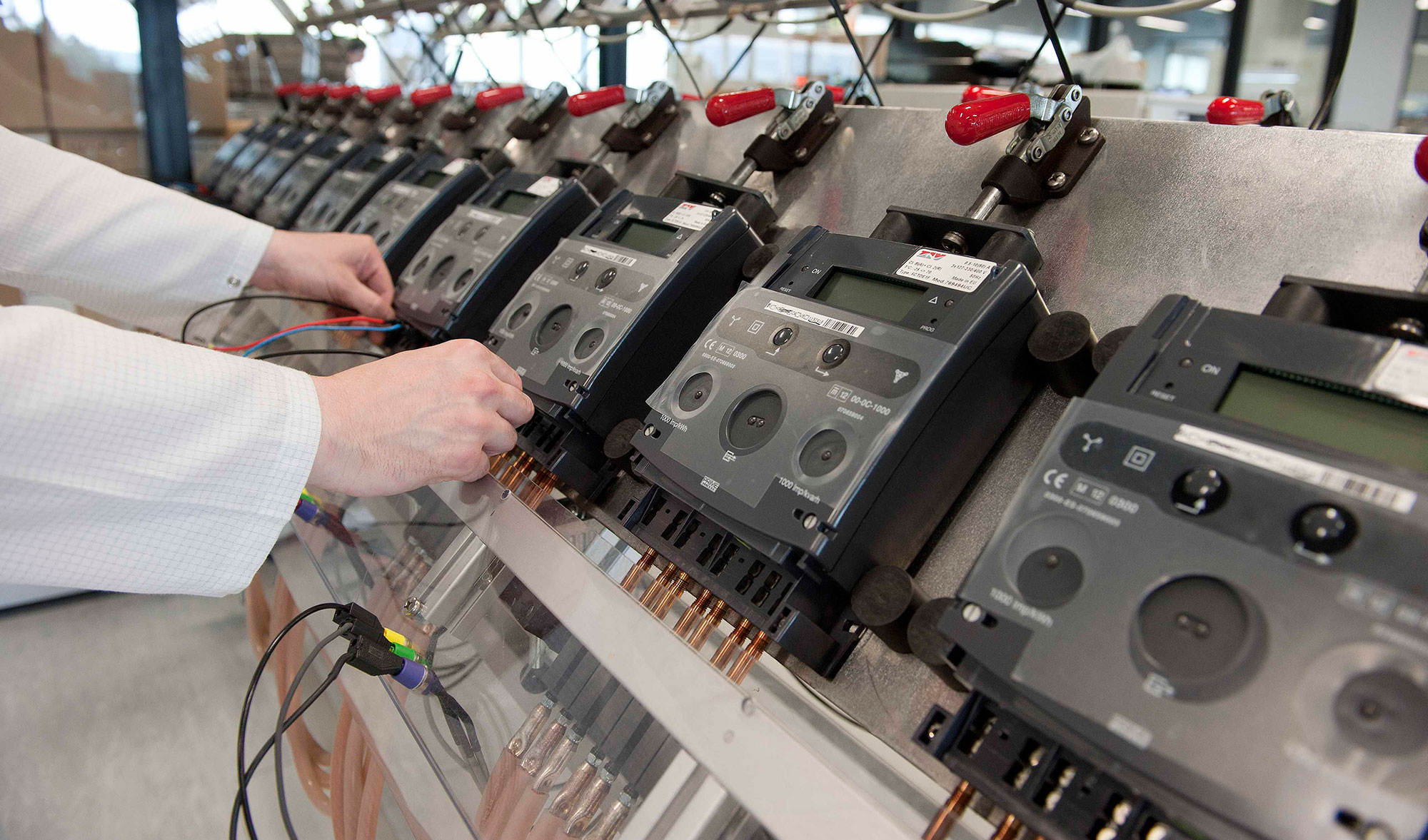

El primero de los hechos, la recomendación de un artículo en el boletín semanal del ‘Centro de Ciberseguridad Industrial’ (CCI) del 8 de mayo pasado sobre la seguridad –o mejor dicho, inseguridad– de dichos contadores, tal y como indica su título, ‘Productos seguros: utilizando los contadores inteligentes como vectores (portadores) de ataque’.

El segundo, unos días después, la llegada de una carta de Iberdrola informándome de la próxima sustitución del contador actual por otro ‘inteligente’.

Según la carta, los nuevos equipos de medida permiten la telegestión, significando esto, y cito textualmente “la capacidad de lectura de contadores y cambio de condiciones de contrato sin personarse en el domicilio”. Es decir, los nuevos equipos de medida suponen un enlace directo con la empresa suministradora.

Entre las ventajas que se supone que aportan al usuario son localizar más rápidamente el origen de una avería, y por tanto, resolución más rápida; el acceso desde la web del propio usuario al contador para poder obtener datos de consumo, de contrato, o la reconexión del interruptor de control de potencia (ICP) tras un disparo por sobrecarga.

Dichos contadores además de informar sobre el consumo, ‘incluyen comunicación bidireccional a intervalos frecuentes y pueden informar de situaciones como apagones’, como bien resume el artículo anteriormente citado.

Estos equipos están comunicados –en la mayoría de los casos, por medio de la red móvil GSM– a servidores, a los que envían y desde los que reciben datos. Los datos intercambiados pueden ser de varios tipos, tal y como se informa en la carta: contractuales y personales, de estado del equipo, u órdenes que se le pueden dar a dicho equipo –como la reconexión del ICP, por ejemplo–.

La falta de seguridad en estos dispositivos, y sus comunicaciones, hace que bienes personales y de las empresas se encuentren amenazados, tanto los virtuales –información en general– como los físicos. Hoy día los procesos físicos están controlados por software –ataques a las subestaciones eléctricas de Ucrania, por ejemplo–.

Algunas amenazas en el uso de los contadores inteligentes

Así, volviendo al citado artículo ‘Productos seguros: utilizando los contadores inteligentes como vectores (portadores) de ataque’, su título ya nos proporciona alguna pista.

Dicho artículo se apoya en un informe de hace diez años del Sandia National Laboratories de EE UU, en el que se describen varias amenazas a tener en cuenta en el uso de dichos dispositivos, en un momento entonces incipiente.

Tales amenazas se centraban -para la empresa- en el propio cliente que podía alterar sus consumos o el precio para así conseguir energía más barata; en la amenaza interna de la empresa -los propios empleados- para alterar el comportamiento de los dispositivos y sistemas comunicados entre sí, y en el terrorismo y la amenaza de otra nación hacia la infraestructura crítica que supone la red eléctrica, de distribución de gas o de agua. Los autores del informe suponían, por tanto, la debilidad de los equipos de medida y de la red creada alrededor de unos servidores con los cuales se comunicaban.

Se pueden delimitar tres zonas que pueden resultar atacadas: el propio contador, el servidor con el que se comunica y la estación de producción o distribución del bien de que se trate.

Ahora bien, el contador está situado entre la red de suministro y el edificio al cual se le suministra energía.

Cambiando la perspectiva de la red de suministro hacia el destino del suministro, es decir, hacia el cliente, este se puede ver amenazado por un ciber-delincuente que piratee el contador o recoja los datos que circulan a través de las redes inalámbricas o móviles con las que se conecta dicho contador con la empresa suministradora.

Como la propia empresa suministradora indica en sus cartas, los datos son contractuales y personales (lo que puede suponer una violación de la intimidad); de estado del equipo; u órdenes que se le pueden dar a dicho equipo.

Estas órdenes, entre otras cosas, pueden dejar sin suministro al edificio o causar una sobrecarga, lo que puede producir daño a los bienes conectados y a lo que contengan -alimentos refrigerados o congelados, por ejemplo- o daños personales, al dejar de tener el suministro adecuado de energía -piense, por ejemplo, en dispositivos eléctricos para el cuidado de la salud-.

Con esta nueva perspectiva, aparece la cuarta zona de inseguridad, que es la relativa al cliente y sus datos personales, así como sus bienes necesitados de un correcto suministro de la energía.

De lo expuesto, sería lógico esperar que los llamados contadores inteligentes y la red que conforman con los servidores a los que se conectan, estarían actualmente equipados con toda suerte de medidas de seguridad para evitar que los datos fuesen robados o modificados, o para servir de llave de entrada a la organización, como portador de malware.

Sin embargo, a pesar de que han pasado ya diez años desde el informe del Sandia National Laboratories, los equipos de medida no parece que hayan cambiado mucho y las amenazas parece que cada vez tienen más posibilidades de materializarse.

Algunas debilidades de los contadores inteligentes

El periódico El Confidencial informaba en enero del último Chaos Communications Congress, celebrado en Hamburgo (Alemania) a finales de diciembre del pasado año 2016. En dicho congreso, Netanel Rubin -experto en ciberseguridad israelí- avisaba de los peligros de estos equipos.

Hay que destacar que: ‘Los contadores inteligentes son poco seguros por diseño’, ‘no tienen una CPU -unidad central de proceso de un ordenador- con suficiente potencia ni memoria para utilizar claves de cifrado fuertes’. Estas características implican que la parte del código que controla las comunicaciones está normalmente reducido y optimizado.

Habitualmente, la forma en que se comunican los contadores con los servidores de las compañías es mediante el protocolo GSM, el estándar de comunicaciones 2G utilizado en las redes móviles, eminentemente inseguro.

Aunque todo esto ya resulta alarmante, siguiendo con el artículo, la entrada física de un ladrón en un edificio se puede ver facilitada.

Por una parte, dado que entre los datos del contador figura el consumo, se puede deducir cuándo el edificio o vivienda están vacíos.

Por otra, desde el contador inteligente se podría -si no hay cortafuegos o contraseñas robustas- tener ‘acceso a todos los dispositivos inteligentes del edificio conectados a él, desde el aire acondicionado hasta un sistema de cierre de puertas automático’.

Si entre los dispositivos inteligentes está la cerradura de la puerta, ya no será necesario forzarla -físicamente- para entrar.

Además, ‘los contadores están situados en un punto crítico de la red eléctrica, debido a la gran cantidad de voltaje que reciben y distribuyen. Una línea de código incorrecta podría causar serios daños, un atacante que consiguiera controlar el software que rige el aparato, podría hacer que este explosione y provoque un incendio’.

En 2015, en Sacramento (California) esto fue lo que ocurrió, la explosión de contadores, no por el software en este caso, sino por una causa física que produjo una sobrecarga.

¿Se puede hacer algo?

Se puede, tal como aconseja la autora del artículo, “Los riesgos se evitarían si las compañías usaran un método de cifrado robusto, si segmentaran la red para emplear claves variadas y si monitorizaran el sistema”.

Parece que en España algunas compañías eléctricas aseguran que colocan contadores cuyos datos están cifrados y tienen dos claves de seguridad; y que, además, realizan constantemente análisis de vulnerabilidades a toda la infraestructura de telegestión, incluidos los equipos de campo.

(Espero que entre ellas esté Iberdrola porque es la que alimenta mi ordenador y mi nevera).