Ciberataques en la Industria 4.0

Robots rebeldes: probando los límites de seguridad de los robots industriales

El mundo moderno depende, y dependerá, en gran medida de los robots industriales. Pero ¿el ecosistema robótico actual de nuestra industria es lo suficientemente seguro para resistir un ciberataque? El equipo de investigación de Trend Micro, en colaboración con el Politécnico di Milano (Polimi), responde a esta pregunta con la investigación ‘Robots rebeldes: probando los límites de seguridad de los robots industriales’, y ofrece interesantes conclusiones.

Ver demostración de ataques de robots industriales en las fábricas inteligentes de hoy en día.

¿Se puede comprometer a los robots?

Los robots industriales han reemplazado a los humanos en muchas actividades de producción y fabricación a gran escala debido a su eficiencia, precisión y seguridad. Estos dispositivos mecánicos programables ahora se pueden ver prácticamente en todos los sectores industriales – industria automovilística, fabricación de piezas de avión, ensamblaje de productos alimenticios e incluso proporcionando servicios públicos críticos.

En breve, los robots se convertirán en un elemento omnipresente de las fábricas modernas, lo que lleva a preguntarse ahora si el actual ecosistema de robots industriales es lo suficientemente seguro como para resistir un ciberataque. Esta es la pregunta que el equipo de investigación de Trend Micro, y sus colaboradores del Politecnico di Milano (Polimi), tenían en mente cuando comenzaron a analizar la superficie de ataque de los robots industriales actuales. Más importante aún, querían demostrar si realmente es posible comprometerlos..

Esta demostración de ataque, que los investigadores de Trend Micro han documentado en el siguiente vídeo, se realizó en un entorno de laboratorio sobre un robot industrial en funcionamiento. Dadas las semejanzas arquitectónicas de la mayoría de los robots industriales modernos y la existencia de estrictos estándares y normas, el robot elegido para este caso de estudio es representativo para una gran clase de robots industriales.

¿Qué ataques específicos son posibles en un robot?

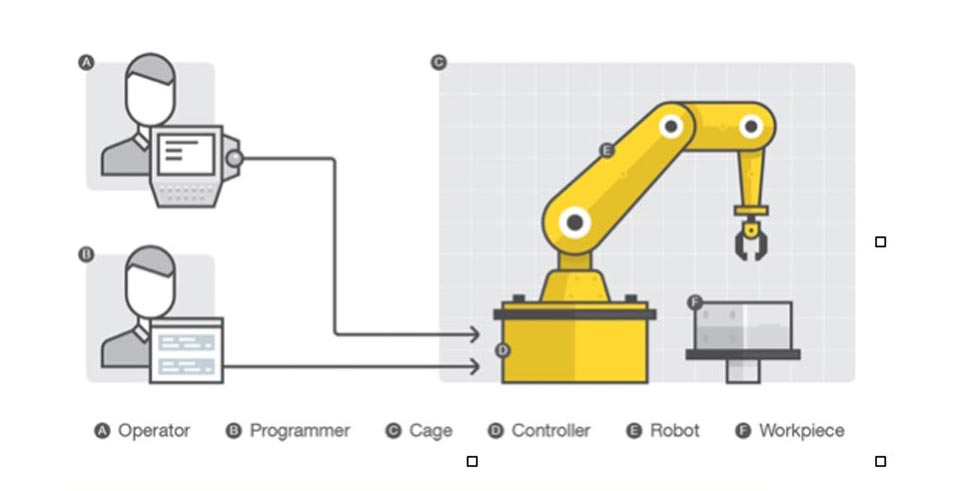

El funcionamiento de un robot industrial requiere varias piezas trabajando juntas correctamente. Un programador u operador, por lo general, lo controla emitiendo comandos de alto nivel a través de la red (mediante una interfaz de acceso remoto como una consola de programación) a un controlador. El controlador, que no es más que un ordenador, traduce los comandos en entradas de bajo nivel para que los diferentes componentes del brazo robótico interpreten y ejecuten las órdenes.

Se espera que los robots industriales funcionen con un alto grado de seguridad, precisión e integridad. Cualquier violación de estos requisitos operativos, si se inicia a través de un ataque digital, puede permitir que un ciberatacante se haga con el control de un robot. Trend Micro ha sido capaz de determinar cinco clases de ataque que son posibles una vez que un atacante es capaz de explotar cualquiera de las diversas debilidades encontradas en las arquitecturas de robots industriales y en las implementaciones.

En nuestro exhaustivo análisis de seguridad, encontramos que el software que se ejecuta en robots industriales está desactualizado; basado en sistemas operativos y bibliotecas vulnerables, dependiendo a veces de bibliotecas obsoletas o criptográficas; y tiene sistemas de autenticación débiles con credenciales predeterminadas e inalterables. Además, el equipo FTR de Trend Micro encontró decenas de miles de dispositivos industriales que residen en direcciones IP públicas, lo que podría incluir robots industriales expuestos, aumentando aún más los riesgos de que un atacante pueda acceder y comprometerlos. Los fabricantes, con quienes la compañía está trabajando estrechamente, han recibido los resultados de manera responsable, mostrando una actitud positiva en materia de seguridad respecto a la generación actual y futura de robots industriales.

Tipos de ataque y descripción

(Para ver la versión interactiva de cada ataque expuesto a continuación, pinche en el botón “replay” que aparece debajo de cada imagen a través de este link).

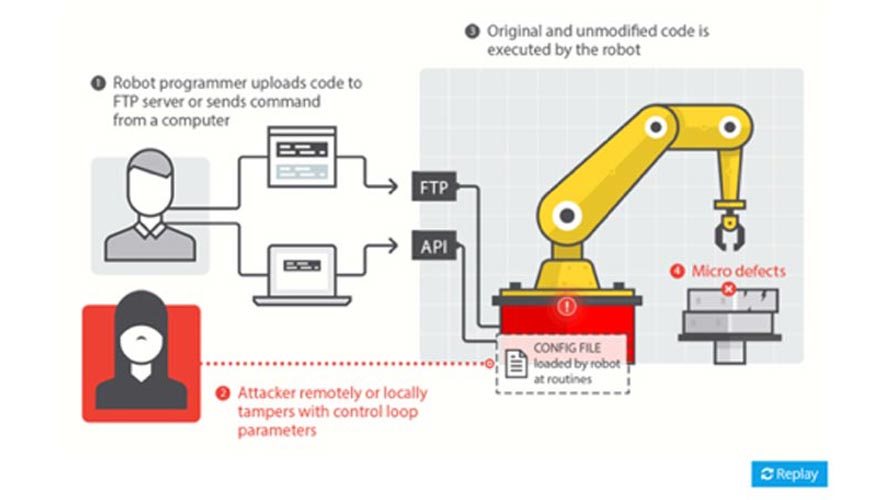

Ataque 1: Modificación de los parámetros del controlador

El atacante altera el sistema de control para que el robot se mueva inesperadamente o incorrectamente, a voluntad del atacante.

Efectos concretos: productos defectuosos o modificados

Normas violadas: seguridad, integridad, precisión.

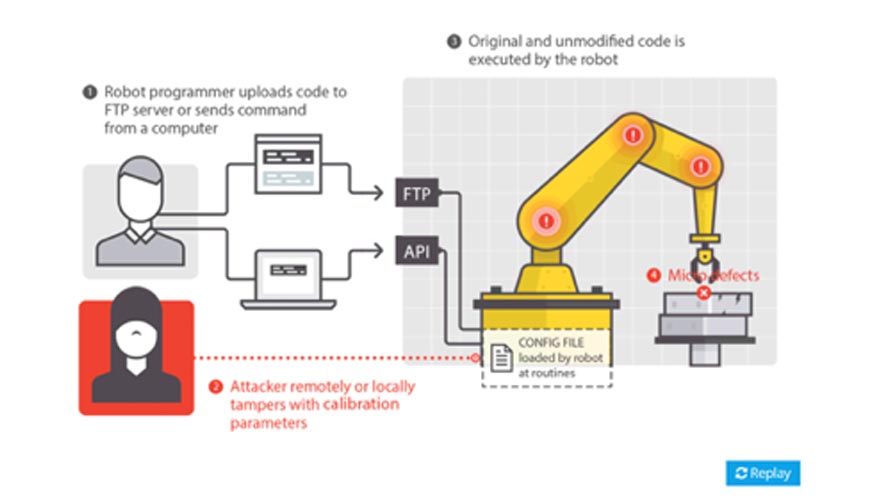

Ataque 2: Alteración de los parámetros de calibración

El atacante cambia la calibración para hacer que el robot se mueva inesperadamente o incorrectamente, a voluntad del atacante.

Efectos concretos: daños al robot

Normas violadas: seguridad, integridad, precisión.

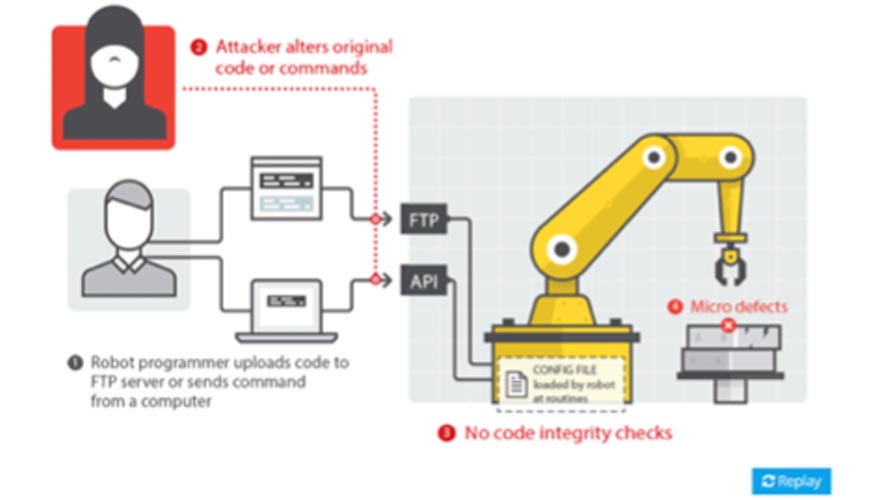

Ataque 3: Alteración de la lógica de producción

El atacante manipula el programa ejecutado por el robot para introducir fallos en la pieza de trabajo.

Efectos concretos: productos defectuosos o modificados

Normas violadas: seguridad, integridad, precisión.

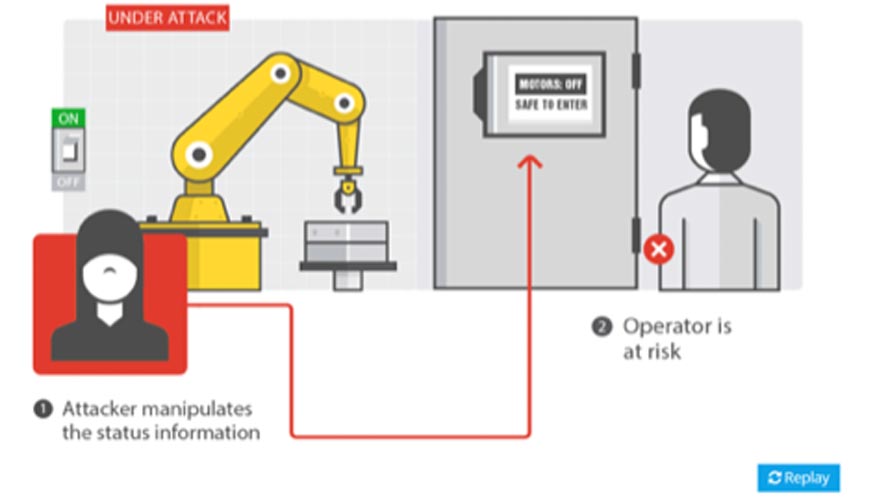

Ataque 4: Alteración del estado del robot percibido por el usuario

El atacante manipula la información sobre el estado para que el operario no sepa el verdadero estado del robot.

Efectos concretos: lesiones al operario

Normas violadas: seguridad.

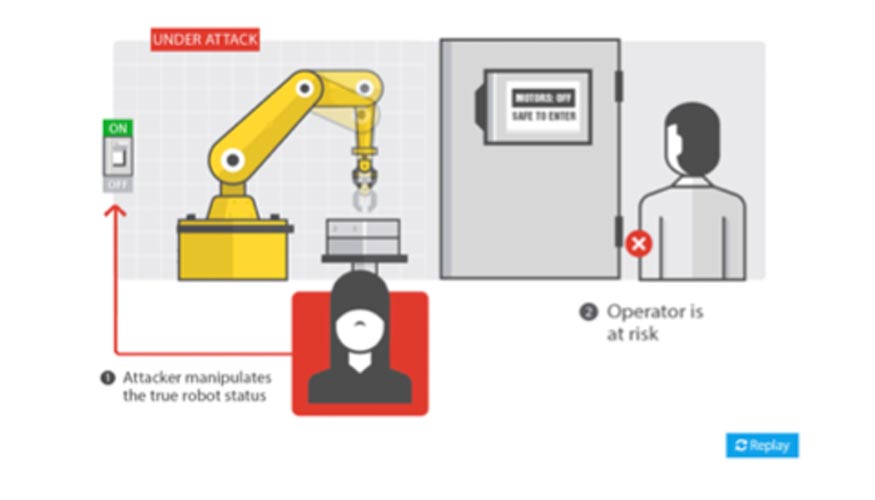

Ataque 5: Alteración del estado del robot

El atacante manipula el verdadero estado del robot para que el operario pierda el control o se pueda lesionar.

Efectos concretos: lesiones al operario

Normas violadas: seguridad.

¿Cómo se pueden utilizar estos ataques?

En cualquiera de los ataques expuestos con anterioridad, son posibles los siguientes escenarios de amenazas.

• Alteración o sabotaje del resultado de la producción: Belikovetsky, et al. fueron capaces de demostrar cómo al introducir defectos prácticamente invisibles en un producto se puede provocar el mal funcionamiento del producto.

• Esquemas de tipo ransomware: los atacantes pueden alterar los productos y luego ponerse en contacto con el fabricante pidiendo un rescate para revelar qué lotes se han visto afectados.

• Daño físico: un atacante que puede controlar un robot puede dañar alguna de sus partes o incluso causar lesiones a las personas que trabajan estrechamente con él, por ejemplo, al inhabilitar o alterar sustancialmente los dispositivos de seguridad.

• Interferencia en el proceso de la cadena de producción: un atacante puede hacer que un brazo robótico se comporte de manera errática, causando daños a partes de la línea de producción o cuellos de botella en la cadena de producción con posibles ramificaciones financieras.

• Extracción de datos sensibles: a veces los robots almacenan datos sensibles (ejemplo: código fuente o información sobre los programas y volúmenes de producción), incluyendo, por ejemplo, secretos industriales.

Y ahora, ¿qué se debería hacer?

Los estándares de los robots industriales deben considerar las amenazas de ciberseguridad de la misma manera que lo han hecho los estándares ICS (Industrial Control Systems) y los del sector de automoción, que han evolucionado para mitigarlos. Los defensores de la red deben entender completamente la posición única que tienen los robots industriales en términos de asegurarlos. Los robots tienen una vida útil muy larga, lo que significa que los proveedores deben ser capaces de proporcionar actualizaciones de seguridad a todas las versiones actualmente desplegadas, que no siempre son capaces de hacer. Además, los clientes pueden estar preocupados por los tiempos de inactividad o el potencial descenso de producción que acarrean las actualizaciones de software y, por lo tanto, se abstengan de parchear de forma oportuna sus sistemas.

Trend Micro, en este documento técnico, trata varios otros desafíos con más detalle, e incluye recomendaciones claras y viables para mejorar las estrategias de seguridad en el ecosistema de robots industriales. Este viaje hacia la mejora de la postura de seguridad de los robots en el entorno de la Industria 4.0, también está empezando a alcanzar a los fabricantes, entre los cuales ABB Robotics destaca por la buena acogida que ha hecho de las sugerencias que Trend Micro le ha ofrecido e, incluso, ha comenzado a trabajar en un plan de respuesta que concierne a su actual línea de producto sin más dilación.