El ransomware para móviles SLocker empieza a imitar a WannaCry

La familia SLocker es uno de los ransomware más antiguos de cifrado de archivos y de bloqueo de la pantalla del móvil y se utiliza para hacerse pasar por organismos y fuerzas de seguridad para convencer a las víctimas de que paguen el rescate que se les solicita. Después de unos años de escasa actividad, ha experimentado un repentino resurgimiento en mayo pasado. Esta variante de SLocker en particular destaca por ser un ransomware de cifrado de archivos de Android y el primer ransomware móvil para capitalizar el éxito del anterior brote de WannaCry.

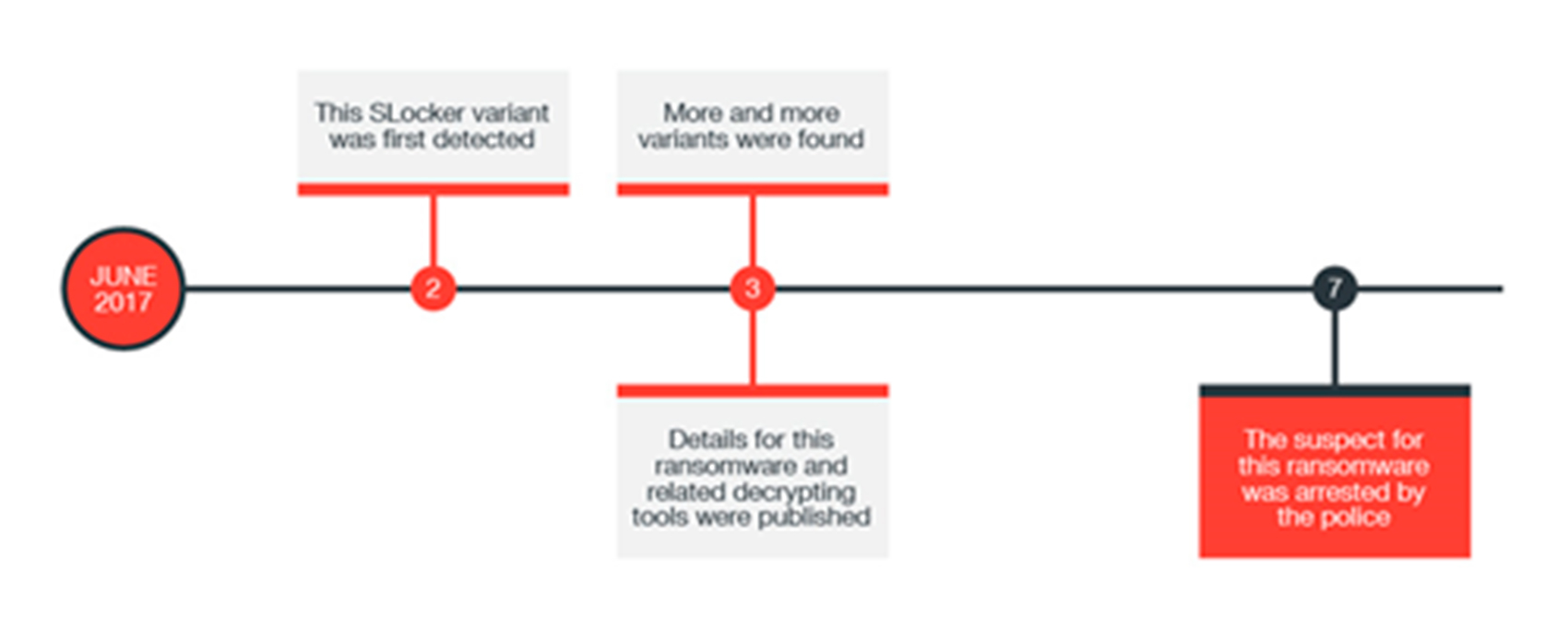

Si bien esta variante SLocker se caracteriza por ser capaz de cifrar archivos en móviles, su trayectoria ha sido bastante breve. Poco después de que el ransomware surgiera a la luz, se publicaron herramientas de descifrado. Y en poco tiempo, se encontraron más variantes. Cinco días después de su detección inicial, el sospechoso que supuestamente era responsable del ransomware fue arrestado por la policía china. Por suerte, debido a los canales de transmisión limitados (se extendió principalmente a través de foros como los grupos QQ y los sistemas de tablón de anuncios (BBS, por sus siglas en inglés), el número de víctimas fue muy bajo.

Cronología para esta muestra de ransomware.

La muestra original capturada por Trend Micro fue nombrada '王者 荣耀 辅助' (King of Glory Auxiliary), que se hacía pasar por una herramienta de trucos para el juego King of Glory. Cuando está instalado, su apariencia era similar a WannaCry, que ya ha servido como fuente de inspiración a algunos imitadores.

El primer ransomware móvil visto imitando a WannaCry.

Este ransomware se camufla bajo la apariencia de guías de juego, reproductores de vídeo, etc. para atraer a los usuarios a su instalación. Cuando se instala por primera vez, su icono se parece a una guía de juego normal o una herramienta de trucos. Una vez que se ejecute el ransomware, la aplicación cambiará el icono y el nombre, junto con el fondo de pantalla del dispositivo infectado.

El ransomware anuncia un alias de actividad desactivado para 'com.android.tencent.zdevs.bah.MainActivity'. A continuación, cambia su icono desactivando la actividad original y habilitando el alias.

¿Cómo cifra archivos el ransomware?

Cuando el ransomware se instala, comprobará si se ha ejecutado antes. Si no es así, generará un número aleatorio y lo almacenará en SharedPreferences, que es donde se guardan los datos permanentes de la aplicación. A continuación, localizará el directorio de almacenamiento externo del dispositivo e iniciará un nuevo hilo o subproceso.

Este hilo primero pasará por el directorio de almacenamiento externo para encontrar archivos que cumplan con requisitos específicos:

- Las rutas en minúsculas de los archivos de destino no deben contener '/.', 'android', 'com' y 'miad'.

- Con el almacenamiento externo como directorio raíz, los archivos de destino deben estar en directorios cuyo nivel de directorio sea inferior a 3 o que las rutas de archivo en minúsculas contengan 'baidunetdisk', 'download' o 'dcim'.

- El nombre de archivo debe contener '.' y la longitud de byte del nombre del archivo cifrado debe ser inferior a 251.

- El archivo debe tener más de 10 KB y menos de 50 MB.

Trend Micro ha observado que el ransomware evita el cifrado de los archivos del sistema centrándose en los archivos descargados e imágenes, y solo cifra los archivos que tienen sufijos (archivos de texto, imágenes, vídeos). Cuando se encuentra un archivo que cumple con todos los requisitos, el hilo utilizará ExecutorService (una alternativa para Java para ejecutar tareas asíncronas) para ejecutar una nueva tarea.

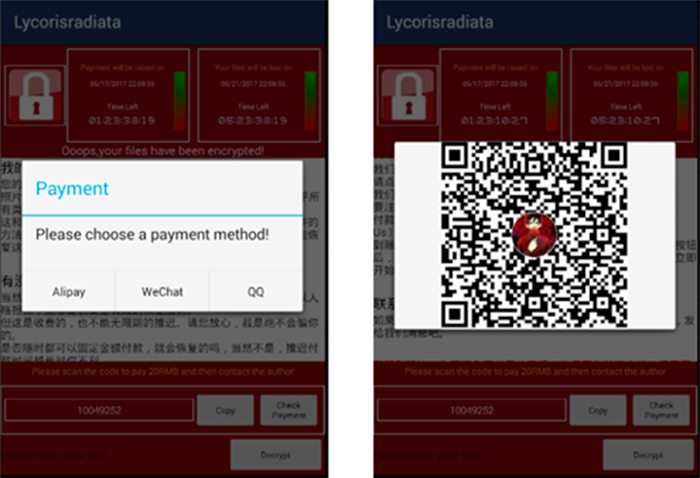

Opciones de pago para el rescate.

La nueva tarea utilizará un método llamado ‘getsss’ para generar una codificación basada en el número aleatorio generado previamente. Este método calcula el MD5 del número aleatorio y selecciona 16 caracteres como una cadena de la representación hexadecimal del MD5. Después de que se genera la cadena, el ransomware lo enviará a SecretKeySpec para construir la clave final para AES antes de usar AES para cifrar archivos.

Una vez que se haya cifrado el archivo, se añadirá un sufijo al nombre del archivo. El sufijo contiene un número QQ y el número aleatorio utilizado para generar el cifrado.

El ransomware se presenta a las víctimas con tres opciones para pagar el rescate, pero en la muestra analizada por Trend Micro, las tres llevaron al mismo código QR que pide a las víctimas que paguen a través de QQ (un servicio de pago por móvil muy popular en China). Si las víctimas se niegan a pagar después de tres días, el precio del rescate irá aumentando. El usuario es amenazado con la eliminación de todos los archivos después de una semana.

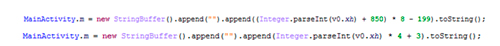

El ransomware avisa a las víctimas de que recibirán una clave de descifrado una vez hayan pagado el rescate. En su análisis, Trend Micro encontró que, si las víctimas introducen la clave y hacen clic en el botón Descifrar, el ransomware comparará la clave de entrada con el valor en MainActivity.m. Pero después de localizar MainActivity.m, encontramos que el valor es realmente el número aleatorio mencionado anteriormente más 520.

Tome la muestra que estamos ejecutando como un ejemplo: el número aleatorio es 10049252. Por lo tanto, la clave de descifrado debe ser 10049772 (10049252 + 520). Usando esto como clave y haciendo clic en el botón Descifrar descodificará los archivos.

Aparecen numerosas nuevas variantes

Después de que el ransomware inicial fuera expuesto, han aparecido más variantes. Aunque algunas de ellas han cambiado el método para generar la clave de descifrado, el usuario todavía puede descifrar los archivos si se fija en la nueva fórmula:

Mientras que el original utilizaba (número al azar + 520), estas variaciones son similares, pero utilizan otras fórmulas.

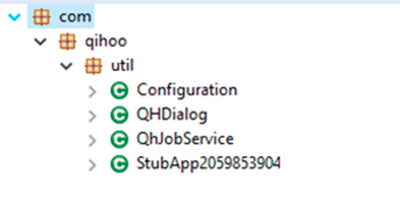

Algunos se hacen un pack para evitar la detección estática:

Soluciones y recomendaciones

En comparación con el ransomware que hemos visto antes, este ransomware es relativamente simple. En realidad, es bastante sencillo para un ingeniero de seguridad invertir el ransomware y encontrar una manera de descifrar archivos. Sin embargo, la rápida proliferación de nuevas variantes después de la primera, muestra que quienes están detrás de este malware no están ralentizando su actividad. A pesar de que un sospechoso ha sido capturado, más ransomware avanzado puede estar a la vuelta de la esquina.

Para mantener la información segura en los dispositivos móviles, Trend Micro ofrece una serie de consejos para protegerlo del ransomware:

- Solo instalar aplicaciones descargadas de las app stores legítimas, como Google Play

- Tener cuidado con los permisos que solicita una aplicación, especialmente los permisos que permiten a la aplicación leer / escribir en un almacenamiento externo

- Realizar copias de seguridad de los datos con regularidad, ya sea en otro dispositivo seguro o almacenada en la nube

- Instalar soluciones antivirus integrales. Las soluciones de seguridad móvil, como Trend Micro Mobile Security, bloquean las amenazas de las app stores antes de que se puedan instalar y causen daños a los dispositivos, mientras que Trend Micro Maximum Security ofrece protección en profundidad para varios dispositivos y protege de forma proactiva contra la amenaza del ransomware.

Indicadores de compromiso (IOCS)

| SHA256 | Paquete | Nombre de Aplicación |

|

200d8f98c326fc65f3a11dc5ff1951051c12991cc0996273eeb9b71b27bc294d |

com.android.tencent.zdevs.bah | 王者荣耀辅助 |

| 2ffd539d462847bebcdff658a83f74ca7f039946bbc6c6247be2fc62dc0e4060 | com.android.tencent.zdevs.bah | 千变语音 |

| 36f40d5a11d886a2280c57859cd5f22de2d78c87dcdb52ea601089745eeee494 | com.android.tencent.zdevs.bah | 王者荣耀前瞻版 |

| c347e09b1489c5b8061828526f4ce778fda8ef7fb835255914eb3c9268a265bf | com.android.tencent.zdevs.bah | 千变语音秀 |

| cb0a18bcc8a2c9a966d3f585771db8b2e627a7b4427a889191a93b3a1b261ba3 | com.android.tencent.zdevs.bah | 主流影视大全 |