Ciberataques de nueva generación

En una sociedad cada vez más conectada, las amenazas cibernéticas y sus repercusiones han pasado de meros ataques básicos a ciberataques de nueva generación basados en APTs (Amenaza Avanzada Persistente), mucho más sofisticados, sigilosos y continuos, dirigidos en remoto por personas que atacan los sistemas IT de entidades, organizaciones e incluso naciones, desde cualquier punto del planeta, por motivos económicos y/o conseguir objetivos estratégicos concretos. Para defendernos de estos ciberataques, contamos con soluciones que integran tecnologías sandboxing con análisis forense y threat intelligence, soportadas por profesionales de la ciberseguridad, que entienden cómo responder a estos incidentes de forma efectiva. GMV es una de las compañías experimentadas en la lucha contra ataques APTs que trabaja en ciberseguridad desde 1993 cuando instaló el primer firewall en España. Dispone además de centros de servicio para dar una solución multi-tecnología, acorde con la demanda altamente heterogénea de sus clientes, analizar malware en su laboratorio y prestar un Servicio de Alerta Temprana, que reducen significativamente el fraude en las organizaciones con las que colabora, de sectores como el financiero, defensa, aeroespacial, la Administración Pública y telecomunicaciones, entre otros.

Todos hemos sufrido alguna vez o alguien de nuestro entorno las consecuencias de un virus informático. Y hemos aprendido de ello, que contar con un nivel razonable de seguridad en Internet pasa por no facilitar nuestros datos bancarios a la ligera, no abrir correos sospechosos y actualizar el antivirus de nuestro equipo. Estas amenazas son ataques básicos, pero hoy en día podemos ya hablar de ciberataques de nueva generación como los denominados APT (Advanced Persistent Threat – Amenaza Avanzada Persistente).

Una APT es un conjunto de procesos informáticos sigilosos y continuos, dirigidos en remoto por personas, y cuyo objetivo es acceder a sistemas IT evitando las medidas de seguridad, bien de una entidad concreta, organizaciones e incluso naciones. Los ciberatacantes pueden ser desde los propios estados que atacan infraestructuras de otros países; mafias que se mueven por motivos económicos o esponsorizadas por Estados para conseguir determinados objetivos, y hacktivistas, que se mueven por un ideal o convicciones determinadas. Los motivos que están detrás normalmente son estratégicos y forman parte de un plan a largo plazo para comprometer a cualquier tipo de organización. No se ataca físicamente a las infraestructuras sino a los sistemas IT y desde cualquier punto del planeta, porque en Internet no hay fronteras.

Los procesos de una APT requieren una monitorización externa continua para el acceso y extracción de datos durante un largo período de tiempo y emplear sofisticadas técnicas que utilizan software malicioso para detectar las vulnerabilidades en los sistemas de información.

Vemos pues que tanto empresas como países están expuestas a posibles amenazas avanzadas persistentes, especialmente en las denominadas infraestructuras críticas: instituciones, órganos y empresas procedentes tanto del sector público como privado, con responsabilidades en el correcto funcionamiento de los servicios esenciales o en la seguridad de los ciudadanos.

En España, tras la denominada Ley PIC que reguló su protección, el mapa de infraestructuras críticas está compuesto por 363 operadores repartidos entre los 12 sectores que aseguran la prestación de servicios esenciales (Administración, Agua, Alimentación, Energía, Espacio, Industria Química, Industria Nuclear, Instalaciones de Investigación, Salud, Sistema Financiero y tributario, Tecnologías de la Información y las Comunicaciones, y Transporte). Por el hecho de ser responsables del correcto funcionamiento de sus servicios a la sociedad, les convierte en asunto de Estado. Para protegerles se creó en 2007 el CNPIC (Centro Nacional para la Protección de las Infraestructuras Críticas), en el que se ubica el CERT (Computer Emergency Response Team). Como su nombre indica, se trata de un Equipo de respuesta ante emergencias informáticas, que desarrollan medidas preventivas y reactivas ante incidencias de seguridad en los sistemas de información.

Durante 2014 el CERT gestionó casi 18.000 incidentes de ciberseguridad y generó más de siete millones de notificaciones relativas a direcciones infectadas y a dominios comprometidos. El ministro de Asuntos Exteriores, José Manuel García-Margallo, manifestó el pasado mes de abril que “España es el tercer país, tras Estados Unidos y Reino Unido, que padece más ciberataques del mundo”, y de éstos, el sector de la energía el que más. De los 63 episodios de especial gravedad registrados, estaban implicadas 34 instalaciones energéticas, 14 del sector transporte, seis de las tecnologías de la comunicación, cuatro de la industria nuclear, tres del sistema tributario y financiero y dos de la Administración pública.

En el presente año, España ha sufrido 52 ciberataques a infraestructuras críticas. Así lo manifestaba el Instituto Nacional de Ciberseguridad (INCIBE), a través del CERT de Seguridad e Industria, a primeros de septiembre de 2015. El Instituto Nacional de Ciberseguridad (INCIBE), a través del CERT de Seguridad e Industria, ha resuelto hasta el pasado 1 de septiembre un total de 52 ciberataques a infraestructuras críticas y servicios básicos de España, la mitad de ellos a operadores de suministro eléctrico. En lo que va de año se ha producido un importante incremento de estos ataques respecto a 2014, cuando se produjeron 63 durante todo el año. Los incidentes de seguridad contra empresas y particulares, que también gestiona el INCIBE, se han incrementado espectacularmente, al pasar de los 18.000 resueltos en 2014, a los 36.000 contabilizados ya en los primeros ocho meses de 2015.

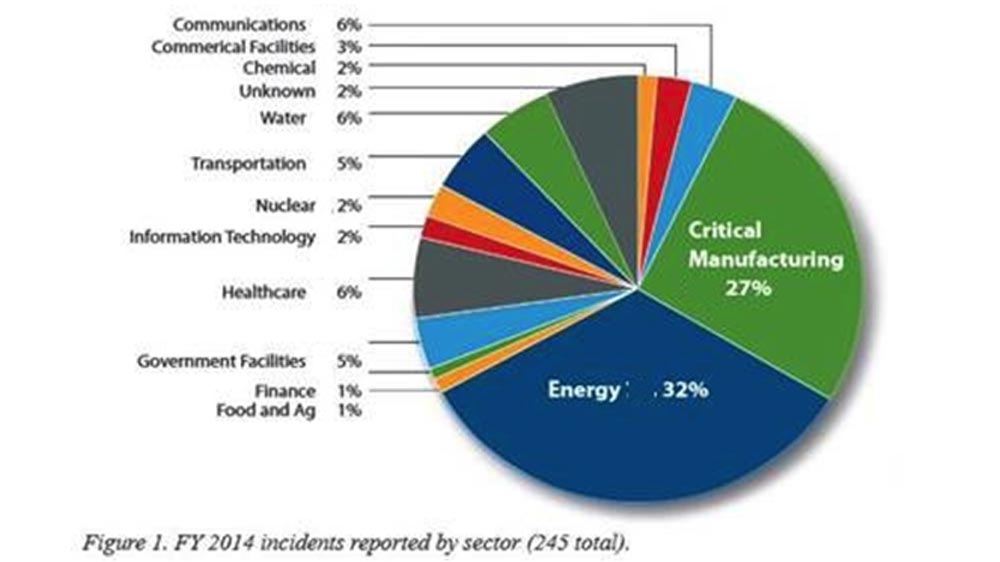

Los datos en España mencionados anteriormente por sectores, son parecidos a los de otros países occidentales de desarrollo tecnológico similar y a los de Estados Unidos. Tal como podemos ver en la siguiente gráfica, según el ICS-CERT de este país (Industrial Control Systems Cyber Emergency Response Team), el mayor porcentaje de ciberataques con objeto de robar información confidencial o de gestión, se producen en el sector energético (32%), muy por encima de sectores como el industrial (27%), Salud (15,6%), Telecomunicaciones (14,6%), Gobierno (13,5%) o el financiero (3,1%).

No obstante, España está mejorando sus planes para la defensa de puntos sensibles conectados. El Gobierno, en la Estrategia de Seguridad Nacional presentada el pasado año, incluyó la Ciberseguridad como el tercer ámbito prioritario de actuación con el objetivo de garantizar un uso seguro de las redes y sistemas de información a través del fortalecimiento de la prevención, detección y respuesta a los ciberataques.

Soluciones a los ciberataques

Repasando la historia de los ciberataques, es más que probable que serán cada vez más complejos de detectar y perseguir. Además, cuanto mayor sea el esfuerzo en desarrollar nuevas herramientas para la protección de los sistemas de información, mayor será la sofisticación de los ciberataques para saltarse esas protecciones. Es importante asumir cuanto antes que nuestros sistemas van a ser comprometidos y que debemos hacer un mayor esfuerzo en tecnologías forenses para mejorar la respuesta a los incidentes de seguridad que, con toda probabilidad vamos a sufrir. Debemos preguntarnos no si seremos víctimas de un ataque, sino cuándo vamos a sufrirlo y cómo vamos a reaccionar.

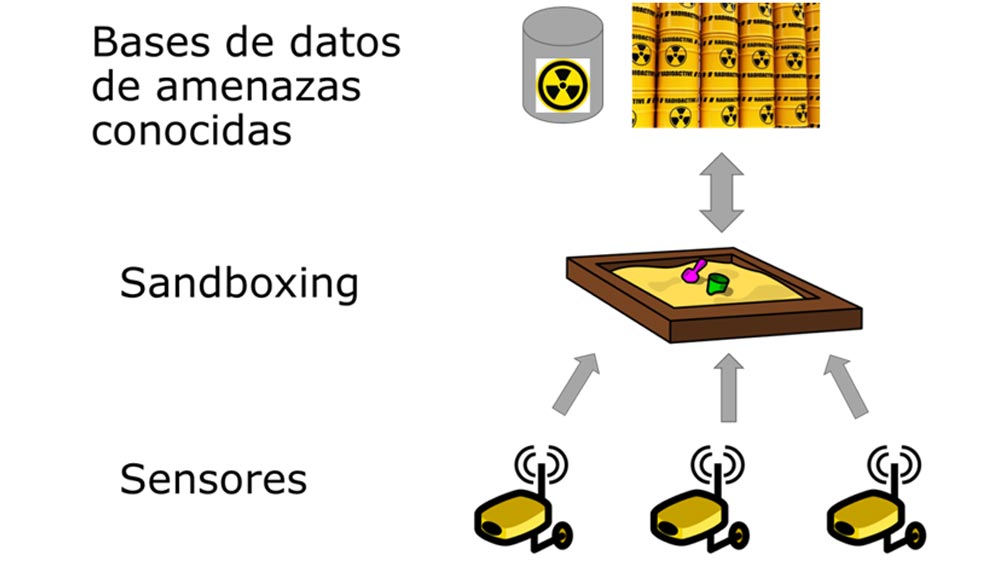

En la actualidad, las tecnologías empleadas para mitigar el impacto de los ciberataques basados en APTs son las tecnologías sandboxing, que ejecutan y observan el comportamiento de malware sospechoso en entornos reales virtualizados. De esta forma, es posible mejorar la detección de APTs que usan técnicas avanzadas de ocultación para saltarse los sistemas de ciberseguridad tradicionales. Como cualquier sistema de protección, los sandboxing tienen limitaciones técnicas, por ello, es necesario añadir capacidades de análisis forense del tráfico y equipos que faciliten el análisis posterior a un incidente de seguridad. El objetivo principal es entender cómo nos atacan para reforzar los puntos débiles y evitar que vuelva a producirse la ofensiva por los mismos medios. Los sistemas de información deben integrar procesos de aprendizaje que faciliten la defensa de los sistemas en el futuro.

Como complemento a la tecnología, también es necesario compartir la información de las amenazas (threat intelligence) entre todos los sistemas y entidades encargados de la ciberseguridad de cualquier infraestructura. CrowdStrike concluye en su informe anual que las empresas que utilicen threat intelligence estarán mejor preparadas para detectar, parar y defenderse contra sus atacantes.

En definitiva, una solución que integre tecnologías sandboxing con análisis forense y threat intelligence mejorará considerablemente la protección contra estos ciberataques de nueva generación basados en APTs. Es evidente que esta solución debe estar soportada por profesionales de la ciberseguridad que entiendan cómo responder a incidentes de seguridad de forma efectiva.

GMV trabaja desde hace años en la lucha contra ataques APTs y cuenta con una amplia experiencia, siendo un importante referente en este campo. GMV ha desarrollado capacidades avanzadas en la integración y operación de tecnologías para reducir el impacto del malware avanzado desde que en 1993 iniciase su actividad en ciberseguridad con la integración del primer firewall en España. También ha analizado incidentes de seguridad en organizaciones globales y ha optimizado sus procesos IT para reducir el impacto de esta tipología de ataques. Además, dispone de Centros de Servicios con los recursos hardware, software y comunicaciones requeridos para dar una solución multi-tecnología, acorde con la demanda altamente heterogénea de sus clientes. Operan en un modelo de alta disponibilidad, disponiendo de mecanismos de redundancia, tanto local como geográfica según el Sistema de Gestión de Continuidad de Negocio de GMV, certificado por BSI bajo la norma BS 25999. Esos Centros de Servicio proporcionan un modelo de prestación 7 x 24. La gestión y operativa se fundamenta en el Sistema de Gestión de Servicios TI de GMV, certificado por AENOR bajo la norma ISO 20000.

Con respecto a la seguridad de los Centros de Servicios se articula en torno a un conjunto de controles físicos, técnicos y administrativos que garantizan la confidencialidad, integridad y disponibilidad de la información gestionada, tanto de GMV como de sus clientes. Estos controles de seguridad, así como la gestión de los mismos, se integran con el Sistema de Gestión de Seguridad de la Información de GMV, certificado por AENOR bajo la norma ISO 27001.

GMV también trabaja en la integración de soluciones tecnológicas para la mejora de la ciberseguridad de las organizaciones y dispone de un laboratorio malware para el estudio de ataques dirigidos y el análisis de equipos comprometidos por medio de cualquier técnica hacking. La compañía provee también el Servicio de Alerta Temprana con el que consigue mejorar la respuesta a los incidentes de seguridad más complejos y reducir significativamente el fraude en las organizaciones con las que colabora, que provienen de sectores diversos como financiero, defensa, aeroespacial, Administración Pública y telecomunicaciones, entre otros.

El vocabulario de los Ciberataques

- APT (Advanced Persistent Threat): ciberataque de nueva generación que supone una amenaza avanzada persistente. Se trata de un conjunto de procesos informáticos sigilosos y continuos, dirigidos en remoto por personas, y cuyo objetivo es penetrar en la seguridad informática, bien de una entidad concreta, organizaciones e incluso naciones.

- Tecnologías sandboxing: aplicación anti-malware que consiste en crear un escenario virtual denominado Sandbox (mecanismo para ejecutar programas con seguridad, aislando los procesos), que emula la secuencia completa de arranque de un sistema, cargando los archivos del sistema operativo y la estructura de comandos como si estuviera sobre hardware real. Además de impedir que los posibles cambios que las aplicaciones malware harían en el sistema operativo se ejecuten en nuestro sistema, nos permiten saber qué aplicación sería potencialmente peligrosa.

- Tecnologías forenses: La informática forense ayuda a detectar pistas sobre ataques informáticos y robo de información, mediante la aplicación de técnicas analíticas especializadas que permiten identificar, preservar, analizar y presentar datos válidos dentro de un proceso legal. Abarcan el hardware, redes, seguridad, hacking, cracking, recuperación de información, etc.

- Threat intelligence: tecnología complementaria al escenario virtual Sandboxing, que permite compartir la información de las amenazas (threat intelligence) entre todos los sistemas y entidades encargados de la ciberseguridad de cualquier infraestructura, estando así mejor preparadas para detectar, parar y defenderse contra posibles atacantes.

- Infraestructuras críticas: instituciones, órganos y empresas procedentes tanto del sector público como privado, con responsabilidades en el correcto funcionamiento de los servicios esenciales o en la seguridad de los ciudadanos.

- Ley PIC (Ley de Protección de Infraestructuras Críticas): norma que regula en España las obligaciones de los operadores de infraestructuras críticas y Administraciones Públicas.

- Ciber-resiliencia: capacidad para resistir, proteger y defender el uso del ciberespacio de posibles atacantes.

Cómo funciona la tecnología Sandboxing

La tecnología sandboxing ejecuta archivos sospechosos en sistemas virtualizados para analizar su comportamiento y determinar si el fichero es malicioso y puede impactar en nuestros sistemas. Más allá de los análisis basados en firmas de los sistemas tradicionales antimalware, estos sistemas permiten detectar ataques más sofisticados como los APTs e integrarse con otros sistemas para facilitar el análisis posterior a un ciberataque.

Cronología e hitos en la protección de la seguridad de infraestructuras críticas

- 2007: aprobación por la Secretaría de Estado de Seguridad del Ministerio del Interior, del Plan Nacional para la Protección de las Infraestructuras Críticas, elaborándose el primer Catálogo Nacional de Infraestructuras Estratégicas. Posteriormente se adoptó el Acuerdo sobre Protección de Infraestructuras Críticas, creándose el Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC).

- 2011: se promulga la Ley 8/2011 por la que se establecen medidas para la protección de las infraestructuras críticas (Ley PIC), publicándose después el Real Decreto 704/2011, que contiene el reglamento que la desarrolla.

- 2012: el CNPIC publica las Guías de Buenas Prácticas para que los futuros operadores críticos conozcan la información necesaria de cara a la implantación de la Ley PIC; se firma el Convenio Marco de colaboración en materia de ciberseguridad entre la Secretaría de Estado de Seguridad y la de Telecomunicaciones y para la sociedad de la información del Ministerio de Industria, Energía y Turismo. El objetivo es conseguir la seguridad integral de las infraestructuras críticas; garantizar la cooperación público-privada y proteger a la sociedad y ciudadanos.

- 2013: se aprueba la Estrategia de Ciberseguridad Nacional (ECSN) como documento para la prevención, defensa, detección y respuesta frente a las ciberamenazas. Se inician los estudios para la elaboración de los primeros Planes Estratégicos Sectoriales (PES), constituyéndose para ello grupos de trabajo multidisciplinares bajo la coordinación del CNPIC. Se abordan primeramente el sector Energético (Electricidad, Gas, Petróleo), el Nuclear y el Financiero. Se inaugura el CERTSI (CERT de Seguridad e Industria) como herramienta de respuesta a incidentes de ciberseguridad en el marco del sector privado en general y de los operadores de servicios esenciales en particular.

- 2014: la Comisión Nacional PIC aprueba los cinco PES antes mencionados y nombra un total de 37 operadores críticos. Mediante la Instrucción 15/2014 de la Secretaría de Estado de Seguridad, se crea la Oficina de Coordinación Cibernética (OCC), cuyo objetivo es conseguir una mayor eficiencia en la gestión de aquellos aspectos de la Estrategia de Ciberseguridad Nacional.

- 2015: los operadores designados como críticos por la Comisión Nacional PIC han entregado los Planes de Seguridad del Operador (PSO), que están siendo analizados en el CNPIC y serán aprobados por el secretario de Estado de Seguridad. Los operadores críticos deberán entregar el Plan de Protección Específico (PPE) por cada una de las instalaciones críticas que gestione. A finales de año deben validarse y aprobarse los Planes de Apoyo Operativo (PAO), que son los documentos donde se plasman las medidas concretas a poner en marcha por las administraciones públicas en apoyo de los operadores críticos para la mejor protección de las infraestructuras críticas. A la vez que se trabaja con la hoja de ruta descrita en los sectores Energético, Nuclear y Financiero, se está realizando el mismo proceso para los PES de los sectores Transporte (Aéreo, Ferrocarril, Carretera y Marítimo), Agua y TIC.

La Ley PIC: regulando las obligaciones de los operadores de infraestructuras críticas y Administraciones Públicas

Dentro del marco normativo asociado a la ciberseguridad industrial, tiene especial importancia en España la Ley de Protección de Infraestructuras Críticas (Ley PIC 8/2011) complementada por el Real Decreto 704/2011. Los dos grandes objetivos de esta norma son: catalogar el conjunto de infraestructuras que prestan servicios esenciales a nuestra sociedad y diseñar un planeamiento con medidas de prevención y protección eficaces contra las posibles amenazas hacia las infraestructuras, en el plano de la seguridad física y de las tecnologías de la información y comunicaciones.

Teniendo en cuenta lo establecido por la Ley PIC, se desarrollarán tantos PES (Planes Estratégicos Sectoriales) como sectores se hayan definido. A su vez, las empresas que sean designadas como operadores críticos deberán presentar un PSO (Plan de Seguridad del Operador) y un PPE (Plan de Protección Específico) respecto a todas sus infraestructuras clasificadas como críticas. Por último, la administración competente, apoyada por el cuerpo policial, deberá desarrollar un PAO (Plan de Apoyo Operativo).

El PSO es un documento estratégico donde se recoge de forma detallada, las políticas de seguridad, la relación de servicios esenciales prestados, la metodología seguida para el análisis de riesgos (amenazas físicas y lógicas), modelo de gestión y criterio a seguir para la aplicación de medidas de seguridad. El objetivo del PSO es garantizar la seguridad o la gestión del conjunto de instalaciones o sistemas.

Para ello, además de disponer de departamentos propios de seguridad y profesionales cualificados, pueden contar con el asesoramiento, experiencia y supervisión del CNPIC, a través de la plataforma para el intercambio de información y buenas prácticas HERMES, y con el CERT. Todo ello supone su inclusión automática en el Sistema de Protección de Infraestructuras Críticas, y recibir especial consideración por parte de las Fuerzas y Cuerpos de Seguridad. Mediante esta colaboración público-privada se garantiza el correcto funcionamiento de los servicios ante amenazas de posibles ataques deliberados, de origen tanto físico como cibernético.

El PPE engloba los documentos catalogados como operativos, en el que se deben definir las medidas concretas existentes, como las que se vayan a adoptar por los operadores críticos.

GMV ha realizado consultorías, assesment y bastionados de seguridad para los sistemas SCADA que controlan infraestructuras críticas, así como la implementación de infraestructuras de ciberseguridad basadas en sistemas cortafuegos, IPS en planta o diodos de datos.

Datos de la ciberdelincuencia en España

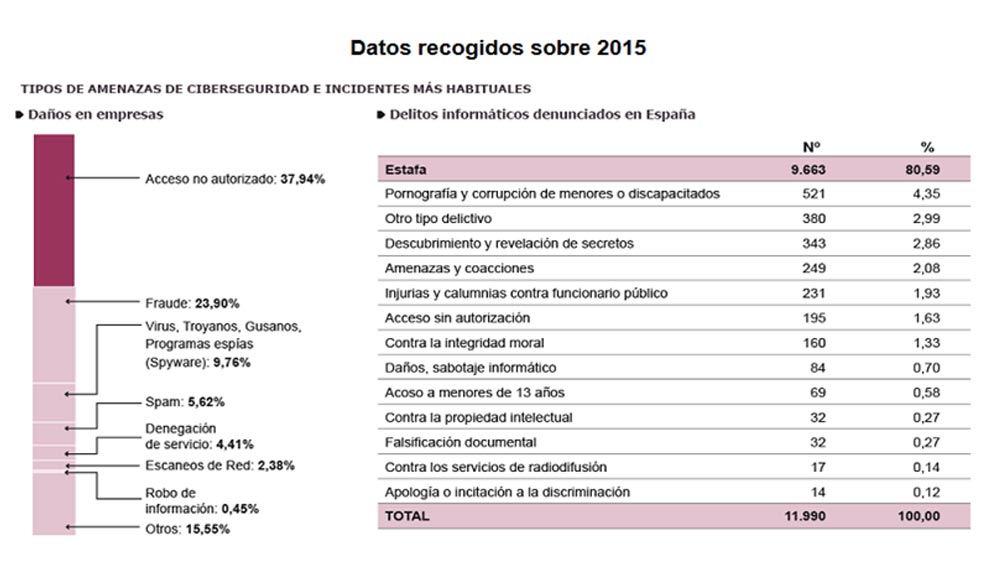

- Magnitud: cada día se producen en torno a 200.000 incidentes, si bien es cierto que alrededor del 99% son de una intensidad muy baja.

- El Centro Criptológico Nacional (CCN) revelaba que en 2013 el número de ciberataques graves sobre intereses estratégicos de nuestro país se había multiplicado por dos, hasta llegar a los casi cinco mil casos.

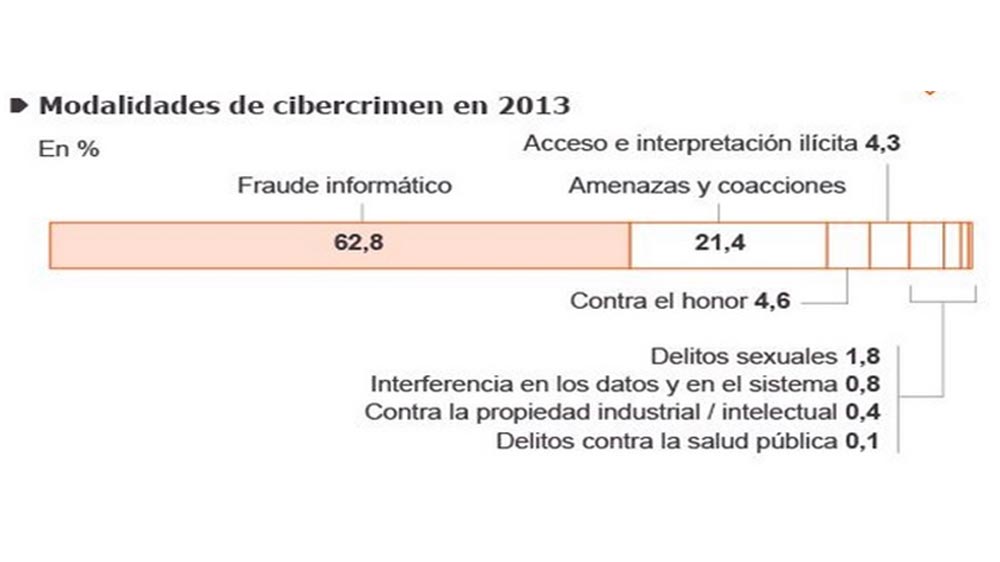

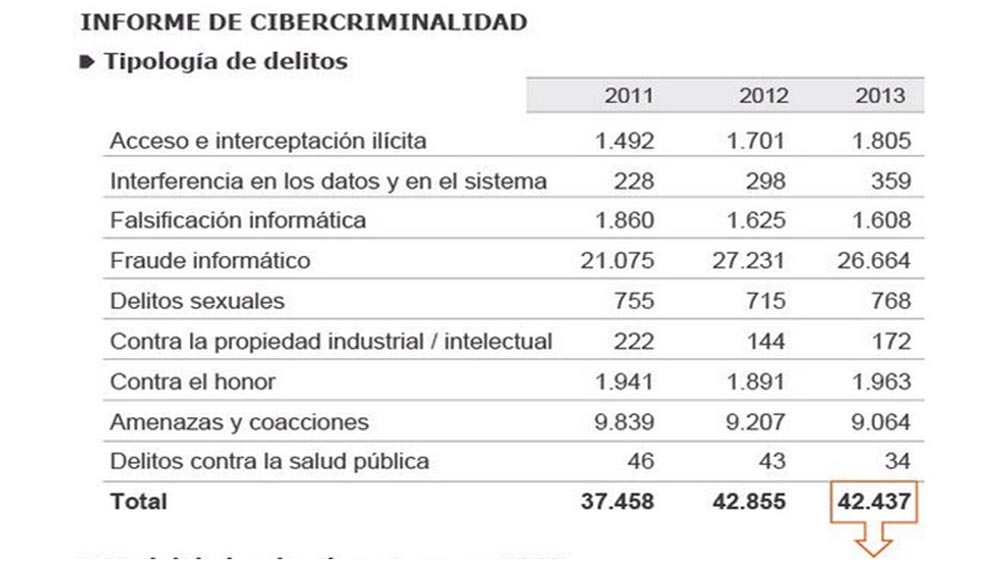

- En mayo de 2014, el Ministerio del Interior publicó por primera vez un Informe con datos sobre cibercriminalidad desde 2010 a 2013.