Cuando proteger la transformación digital pasa por redefinir la confianza

Raúl Guillén, Strategic Alliances & Partnerships Manager en Trend Micro Iberia

23/12/2022La reciente transición a arquitecturas híbridas ha ampliado la superficie de ataque digital, aumentando de forma significativa el riesgo en muchas organizaciones; el viejo dicho de “confía, pero verifica“ ya no es práctico. Las nuevas arquitecturas Zero Trust han cambiado este enfoque por uno más preciso: ”nunca confíes, siempre verifica”.

Pero ¿Qué es Zero Trust?

Es nuevo modelo de seguridad que impulsa la forma en que las organizaciones desarrollan, mantienen y protegen sus infraestructuras, redes y servicios. Se basa en tres pilares:

- Principio de mínimos privilegios, recomienda que el usuario disponga estrictamente de los mínimos privilegios posibles para desarrollar su actividad laboral.

- Nunca confíes, siempre verifica. Ninguna conexión, independientemente de su origen se tratará como de confianza, siendo analizada y supervisada previamente.

- Asume el incidente de seguridad. Los ‘threat actors’ han alcanzado un nivel de profesionalidad, especialización y efectividad sin precedentes. Atrás quedan los ataques de volumen dirigidos a clientes anónimos y rescates asociados a pequeñas cantidades, ahora son dirigidos a empresas que previamente han sido estudiadas para obtener un rédito económico mucho mayor.

En este contexto la clave radica en el tiempo, cuanto antes seamos capaces de detectar su presencia y erradicarla, menor será el coste (económico, reputacional y operativo) asociado.

En la mayoría de las organizaciones, la confianza implícita es la norma. Esto las expone a un riesgo considerable, ya que una sola identidad comprometida puede empezar a causar estragos en el entorno y desplazarse en gran medida por toda la red sin control. El camino hacia la confianza cero es un viaje, no una solución. Hay una serie de “pasos iniciales” que se pueden dar en función del riesgo más prioritario en una organización y de su postura de seguridad actual, pero existen más casos de uso que con el tiempo pueden implementarse a medida que la organización avanza hacia la arquitectura Zero Trust. Los pasos iniciales deben asegurar y proporcionar un acceso rápido y seguro a las aplicaciones de nube, pero también transformar la solución de acceso remoto.

Deben, por tanto, reforzar la postura de seguridad general al aplicar permisos de control de acceso desde múltiples servicios de identidad en toda la organización. En lugar de conceder acceso a toda la red, proporciona una puerta de entrada a aplicaciones y recursos específicos, restringiendo el acceso a todo lo demás.

¿Qué aporta Trend Micro?

- Visibilidad.

- Protección temprana.

- Aumenta el rendimiento de los recursos organizativos, servicios y aplicaciones.

- Control de las conexiones a aplicaciones y recursos con una evaluación continua del riesgo, permitiendo y revocando dinámicamente el acceso a medida que cambian los perfiles de riesgo.

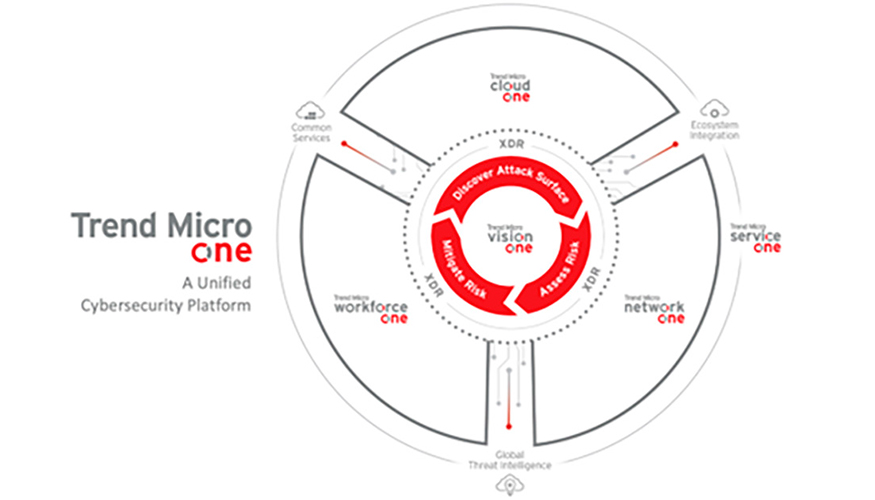

- Datos altamente contextualizados con XDR, reduciendo el ruido y facilitando una respuesta rápida a incidentes.

- Sencillez y gestión unificada, optimizando la gestión y reduciendo los gastos operativos.

Y todo esto por una buena razón: los amplios métodos y prácticas de confianza implícita no han seguido el ritmo de los actores de amenazas más sigilosos y con más recursos. Las organizaciones necesitan modernizar los métodos utilizados para conectar de forma segura a los usuarios, los dispositivos y las aplicaciones, independientemente de dónde se encuentren o a qué necesiten acceder. Redefinir la confianza y proteger la transformación digital con evaluacio-nes continuas del riesgo es clave en los entornos de trabajo actuales.